Bài viết được ghim

Giới thiệu

WordPress là một hệ thống quản lý nội dung (CMS) phổ biến trên thế giới, được sử dụng rộng rãi cho việc xây dựng và quản lý các trang web và blog. Với giao diện người dùng dễ sử dụng và một cộng đồng đông đảo, WordPress đã trở thành một lựa chọn phổ biến cho cả người mới bắt đầu và những người có kinh nghiệm trong việc tạo nội dung trực tuyến.

Một trong những lợi ích lớn nhất của W...

Tất cả bài viết

- Khai bút đầu xuân Bài viết đầu năm 2024, chúc toàn thể thành viên Viblo một năm mới thành công, may mắn và ngày càng đóng góp nhiều bài viết chất lượng cho cộng đồng. I. Tổng quan về NoSQL

- NoSQL là gì? NoSQL là một thuật ngữ tổng quát được sử dụng để mô tả các hệ thống quản lý cơ sở dữ liệu (DBMS) không sử dụng mô hình quan hệ SQL (Structured Query Language) để tổ chức dữ liệu. Thay vì ...

Ở phần 1 của bài viết này: https://viblo.asia/p/insecure-serialization-and-new-gadgets-in-net-framework-p1-3RlL53kB4bB mình đã giới thiệu với các bạn về Insecure Serialization cũng như một số Serialization gadget. Tiếp nối bài viết trước, ở bài viết này mình sẽ tiếp tục giới thiệu với các bạn các Deserialization gadget mới trong .NET cũng như sự kết hợp giữa Deserialization gadget và Serializat...

Giới thiệu về Cheat Engine (CE) Cheat engine là một phần mềm công khai mã nguồn (khác với mã nguồn mở) tạo ra bởi Eric Heijnen cho hệ điều hành Windows vào năm 2008. Nó cung cấp nhiều tính năng mạnh mẽ giúp bạn can thiệp và chỉnh sửa các game offiline để làm cho chúng khó hơn hoặc dễ hơn tùy sở thích của bạn (ví dụ: 100 HP quá dễ, hãy thử chơi trò chơi với 1 HP 🥶) , đồng thời còn chứa các công...

[IMG]

- Deep Link là gì Deep linking là một tính năng quan trọng trong phát triển ứng dụng di động, giúp tối ưu hóa trải nghiệm người dùng và tăng cường tương tác với ứng dụng. Deep linking cho phép liên kết trực tiếp đến một màn hình cụ thể hoặc nội dung trong ứng dụng, thay vì phải mở ứng dụng từ trạng thái ban đầu, chuyển qua một số màn hình, bấm một vài lần để đến được màn hình mình muốn.

Deep...

LLM (Large Language Model) Large Language Models (LLM) là chủ đề bàn tán mạnh mẽ trên toàn thế giới từ cuối năm 2022 khi chatGPT release. LLM là các thuật toán AI có thể xử lý thông tin đầu vào của người dùng và tạo ra các phản hồi hợp lý bằng cách dự đoán các chuỗi từ. Chúng được đào tạo trên một lượng lớn dữ liệu semi (tức dữ liệu có nhãn và không có nhãn), dùng Machine Learning sử dụng data ...

Giới thiệu

WordPress là một hệ thống quản lý nội dung (CMS) phổ biến trên thế giới, được sử dụng rộng rãi cho việc xây dựng và quản lý các trang web và blog. Với giao diện người dùng dễ sử dụng và một cộng đồng đông đảo, WordPress đã trở thành một lựa chọn phổ biến cho cả người mới bắt đầu và những người có kinh nghiệm trong việc tạo nội dung trực tuyến.

Một trong những lợi ích lớn nhất của W...

Chiếm quyền truy cập vào một Server hay một Client trong một hệ thống mạng nội bộ chỉ là bước đầu tiên trong quá trình xâm nhập điển hình. Khi chúng ta có quyền truy cập ban đầu, mục tiêu của chúng ta là xâm phạm càng nhiều càng tốt tài sản của tổ chức, để từ đó có được quyền truy cập đặc biệt hơn hoặc có đặc quyền truy xuất các thông tin bí mật.

Một chiến dịch sử dụng email độc hại được gửi...

Docker Hub là gì? Docker Hub là kho lưu trữ trên cloud dành cho cộng đồng Docker để lưu trữ, chia sẻ và phân phối Docker Image. Các Docker Image này sau khi chạy sẽ trở thành container, bên trong bao gồm tất cả các source code phần mềm cần thiết, thời gian chạy, thư viện, biến môi trường và tệp cấu hình để dễ dàng triển khai một ứng dụng trong Docker. Docker Hub là một registry lớn nhất sử dụng...

I. Tổng quan Mấy ngày gần đây các trang web lớn về bảo mật cho Wordpress rộ lên thông tin về một chiến dịch tấn công mới của kẻ xấu nhắm tới người dùng quản trị các website chạy Wordpress. Kẻ xấu lợi dụng các trang web phishing và các email phishing để nhắm tới quản trị viên nhằm yêu cầu họ cài đặt một plugin để tiến hành cập nhật bản vá lỗ hổng bảo mật CVE-2023-45124 - Remote Code Execution (...

Giới thiệu Quá trình deserialize dữ liệu không đáng tin cậy đã trở thành một trong những lỗ hổng bị lạm dụng nhiều nhất trong các ngôn ngữ lập trình. Nó đã thu hút sự chú ý lớn vào năm 2015, khi Gabriel Lawrence và Chris Frohoff trình bày một bài talk về các cuộc tấn công liên quan đến quá trình deserialize ở Java. Trong trường hợp của .NET, có lẽ white paper đầu tiên liên quan đến quá trình de...

Có nhiều phương pháp để đánh giá lỗ hổng bảo mật toàn diện của một hệ thống, điển hình trong số đó là Red Team. Một nhân sự có các kỹ năng cần thiết sẽ đóng vai trò như một Hacker hay một nhân viên nội bộ có ý đồ xấu, cố gắng khai thác điểm yếu của tổ chức để lấy đi các dữ liệu quan trọng. Qua thời gian,có nhiều công cụ ra đời phục vụ mục đích này và ngày càng được tối ưu hóa.Infection Monkey...

Bài viết được viết lại theo ý hiểu của người viết, nội dung chủ yếu được lấy từ bài viết gốc https://mp.weixin.qq.com/s/9f5Hxoyw5ne8IcYx4uwwvQ của tác giả @phith0n

Lỗ hổng Race Condition là một lỗ hổng bảo mật, xảy ra khi hai hoặc nhiều luồng (threads) hoặc quy trình cùng truy cập và thay đổi dữ liệu chia sẻ mà không có cơ chế kiểm soát. Điều này có thể dẫn đến tình trạng không đồng bộ và gây ...

- WebView là gì? Có những lần chúng ta bấm vào một đường link trên Facebook, Messenger,... sau đó trang web là đích đến của đường link đó được hiển thị cho chúng ta xem qua một giao diện ở ngay trên ứng dụng Facebook, Messenger,... Chúng ta cũng có thể tương tác với trang web đó y như khi sử dụng trình duyệt. Đó chính là nhờ WebView.

WebView là một tính năng cho phép lập trình viên có thể "n...

Giới thiệu

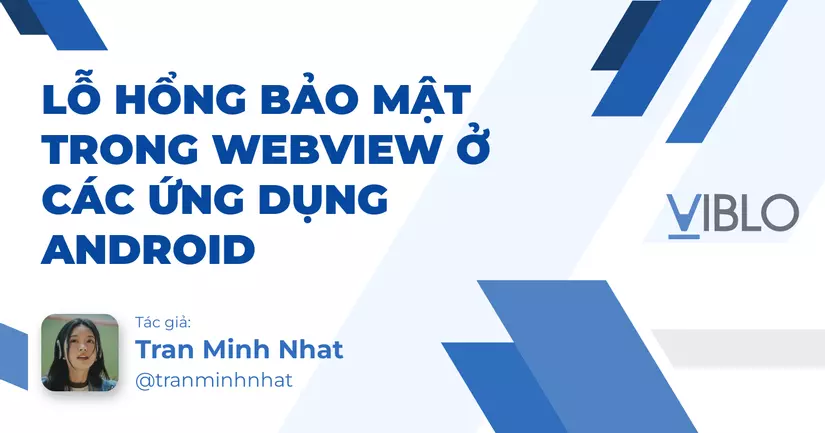

Từ lâu nay, khi nói đến công cụ chính mà các pentester sử dụng cho việc kiểm thử bảo mật thì chúng ta không thể không nhắc đến Burp Suite (và đặc biệt là bản Pro). Trải qua rất nhiều lần cập nhật từ phiên bản 1.7 cho đến khi thay đổi hoàn toàn giao diện, Burp đã được trang bị thêm rất nhiều tính năng mới như BCheck, Organizer, thay đổi toàn diện UI và cải thiện Burp Scanner, vân vân...

Mở đầu Trong những phần trước của chuỗi bài viết về kiểm thử xâm nhập, chúng ta đã khám phá các bước pre-exploit, tập trung vào việc phát hiện và tận dụng lỗ hổng để tiếp cận hệ thống mục tiêu. Bài viết này tập trung vào những gì xảy ra sau khi chúng ta đã thành công trong việc tìm và khai thác lỗ hổng. Chúng ta sẽ bắt đầu với chủ đề Persistence. Persistence Trong lĩnh vực kiểm thử xâm nhập, ch...

[IMG]

Cookie? Là gì? Để làm gì? Giao thức HTTP là một giao thức kết nối ngắt quãng. Client gửi yêu cầu tới Server, và Server sẽ phản hồi lại thông tin cho Client. Sau khi gửi phản hồi về cho Client thì kết nối giữa Client và Server sẽ kết thúc tại đây, giữa Server và Client không còn duy trì kết nối. Và HTTP cũng là giao thức không trạng thái, do Server không lưu trữ lại thông tin của các lần kết nố...

I. Tổng quan Ở 2 phần trước chúng ta đã tìm hiểu về cấu trúc, cách thức hoạt động và một số lỗ hổng bảo mật thường gặp trong các ứng dụng sử dụng graphql api. Ở phần 2, chúng ta cũng đã tìm hiểu một số phương pháp tiếp cận và khai thác lỗ hổng của ứng dụng grapql api:

- Finding GraphQL endpoints: Tìm kiếm thông tin api endpoints

- Exploiting unsanitized arguments: Khai thác lỗ hổng không valid...

Phần 1 của bài viết mình đã publish khá lâu trước đó. Đây là link phần 1 cho bạn nào chưa đọc. https://viblo.asia/p/ban-da-biet-ve-lo-hong-class-pollution-trong-python-hay-chua-p1-3kY4g5zxLAe.

Ở phần 2 này, mình sẽ trình bày và giải thích 1 số gadget, 1 số case thực tế của lỗ hổng này. Tuy lỗ hổng này chưa thực sự có impact gì nhiều (ít ra cho đến thời điểm hiện tại) nhưng theo quan điểm cá nh...

I. Lỗ hổng của GraphQL API

Những lỗ hổng của GraphQL thường phát sinh do lỗi triển khai và thiết kế. Ví dụ, tính năng introspection có thể được bật, cho phép kẻ tấn công truy vấn API để thu thập thông tin về cấu trúc của nó.

Thường thì các cuộc tấn công vào GraphQL có thể cho phép kẻ tấn công truy xuất dữ liệu hoặc thực hiện các hành động không được phép nhằm khai thác hoặc chỉnh sửa dữ liệu ...

!!! Đây là một bài dịch Việt hoá, có thêm thắt một chút để nội dung dễ hiểu hơn. Bài viết gốc: https://blog.oversecured.com/Common-mistakes-when-using-permissions-in-Android/

Trong quá trình phát triển ứng dụng và khi thực hiện kiểm thử xâm nhập theo check list MSTG của OWASP chúng ta cần chú ý tới việc xin cấp quyền cho ứng dụng Android. Nội dung chính mà chúng ta sẽ thảo luận trong bài viết ...