Bài viết được ghim

Giới thiệu

WordPress là một hệ thống quản lý nội dung (CMS) phổ biến trên thế giới, được sử dụng rộng rãi cho việc xây dựng và quản lý các trang web và blog. Với giao diện người dùng dễ sử dụng và một cộng đồng đông đảo, WordPress đã trở thành một lựa chọn phổ biến cho cả người mới bắt đầu và những người có kinh nghiệm trong việc tạo nội dung trực tuyến.

Một trong những lợi ích lớn nhất của W...

Tất cả bài viết

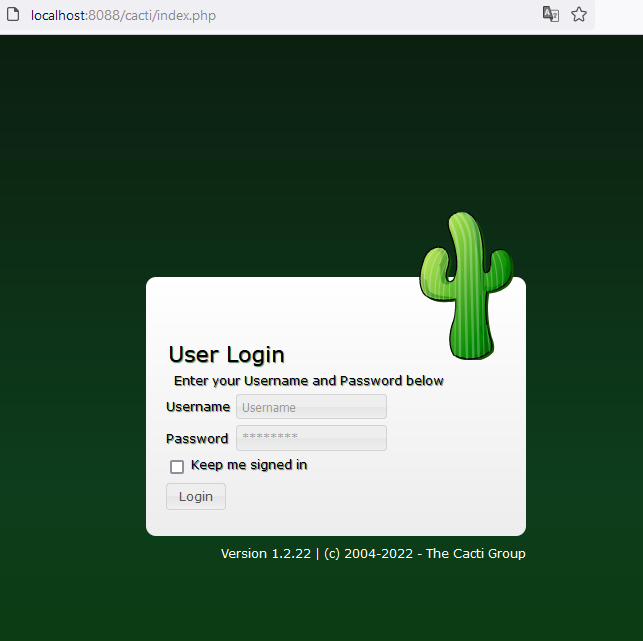

Giới thiệu về Cacti và CVE-2022-46169 Cacti là một công cụ giám sát mạng dựa trên PHP/ MySQL sử dụng RRDTool (Round-robin database tool) với mục đích lưu trữ dữ liệu và tạo đồ họa. Cacti thu thập dữ liệu định kì thông qua Net-SNMP (một bộ phần mềm dùng để thực hiện SNMP-Simple Network Management Protocol).

CVE-2022-46169 Lỗ hổng này là lỗ hổng Unauthenticated Command Injection ảnh hưởng trên p...

Mình là một người thích đọc, sau một thời gian đọc những truyện voz buồn cứ phải gọi là ... như Ranh Giới của rain8x, hay Ngày Hôm Qua Đã Từng của Nguyễn Mon, ..v.v. và hằng hà sa số truyện chữ khác thì mình quyết định chuyển sang đọc truyện tranh (người đời gọi như vậy chứ toàn thấy ae gọi là đọc manga). Thật tình cờ mình cũng có cái máy kindle để đọc sách (ngựa ngựa mua về để đọc sách chứ toà...

Mở đầu

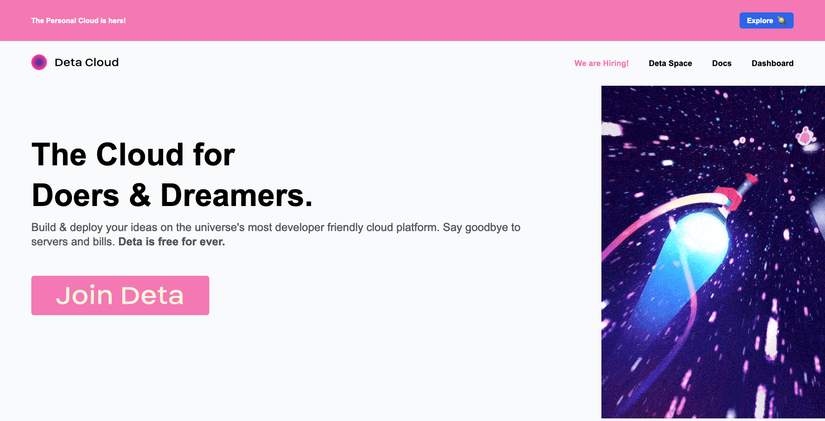

Đôi khi chúng ta cần một web server đơn giản, public ra internet để thực thi vài tác vụ linh tinh, hoặc để hosting một số file khi cần. Tuy nhiên, với tư cách là một dev/pentester "nhà nghèo" thì việc có thẻ visa để đăng ký free cloud của Google, AWS, Oracle thôi nhiều khi đã là cả một vấn đề lớn 🤣. Đùa chút thôi, bài viết này mình sẽ giới thiệu Deta - một công cụ cho phép bạn nhanh chó...

[IMG]

Dump Credentials có lẽ là công việc yêu thích nhất của mọi Pentester trong quá trình Red Team. Bởi đơn giản nó là thành quả sau quá trình RCE và leo thang đặc quyền đầy khó khăn vất vả. Tuy nhiên để dump credentials sao cho đúng cách , chính xác và đầy đủ cũng không phải dễ dàng gì. Trong bài viết này, chúng ta cùng nhau tìm hiểu về các cơ chế xác thực của Windows trong hai môi trường : L...

[IMG]

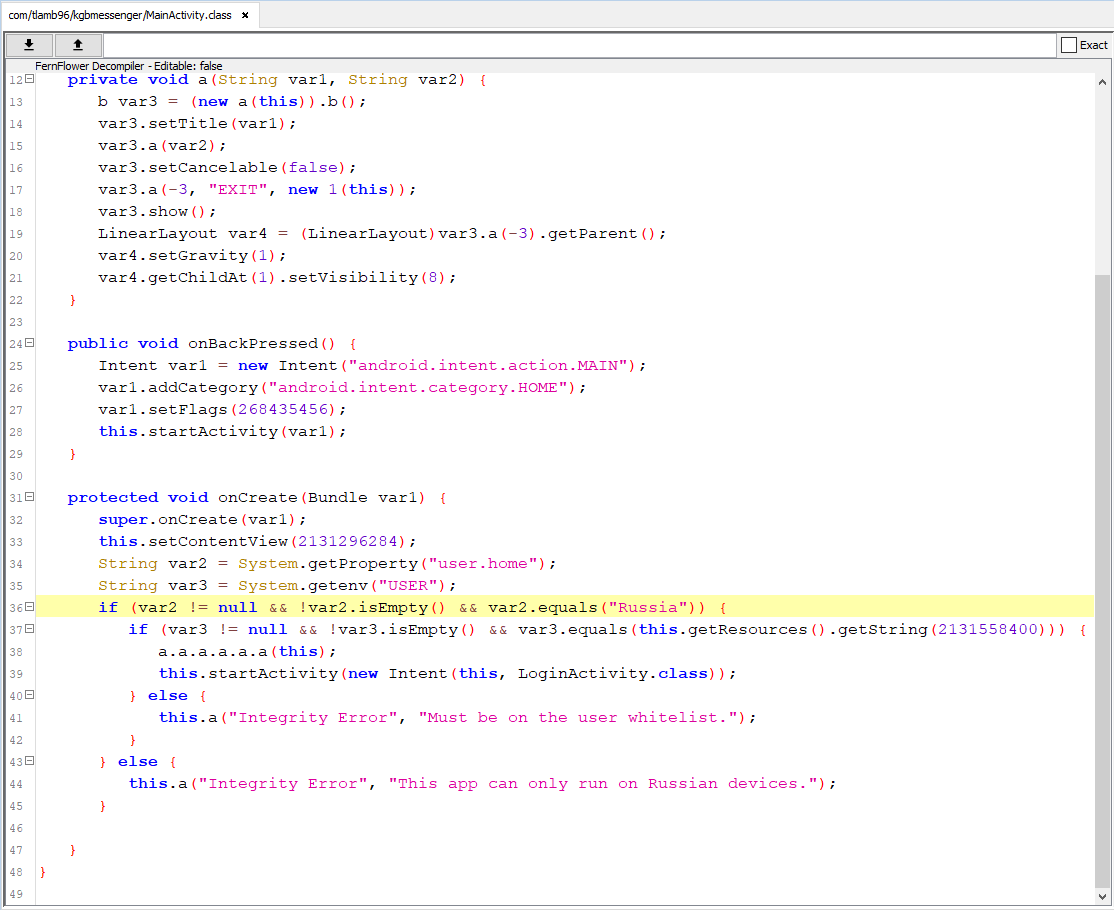

Đáng ra bài viết này phải được đăng trước 2 bài về Hook Android Native, nhưng không bao giờ là quá muộn để viết bài, cũng không bao giờ là quá muộn để đọc bài viết. Vì thế trong bài viết này, chúng ta sẽ cùng tìm hiểu về cách hook vào phần mã nguồn Java của một ứng dụng Android.

Hook mã nguồn Java Việc hook vào phần mã nguồn Java đơn giản hơn nhiều so với hook vào mã nguồn Native. Với mã ngu...

[IMG]

Trong phần 1 chúng ta đã tìm hiểu về cách hook vào hàm Native của một ứng dụng Android. Với 2 cấp độ hook thì chúng ta có thể lựa chọn cách hook thích hợp cho từng trường hợp. Tuy nhiên, kể cả khi hook trực tiếp vào phần code Native thì vẫn có những trường hợp chúng ta không hook vào được hàm chúng ta cần hoặc chưa đáp ứng được mục tiêu khi chúng ta thực hiện việc hook. Để giải quyết vấn đề n...

[IMG]

Lâu lắm rồi mình mới tiếp tục được series các bài viết về pentest Android. Cách đây khoảng hơn 2 năm, mình đã viết một bài write up challenge UnCrackable Level 1 của OWASP, trong bài viết này mình đã đề cập đến việc sử dụng kỹ thuật hook để làm 2 việc:

- Bỏ qua cơ chế kiểm tra thiết bị root, ngăn ứng dụng tự ngừng hoạt động khi phát hiện được chạy trên thiết bị root.

- Hook vào chương trình v...

I. Tổng quan

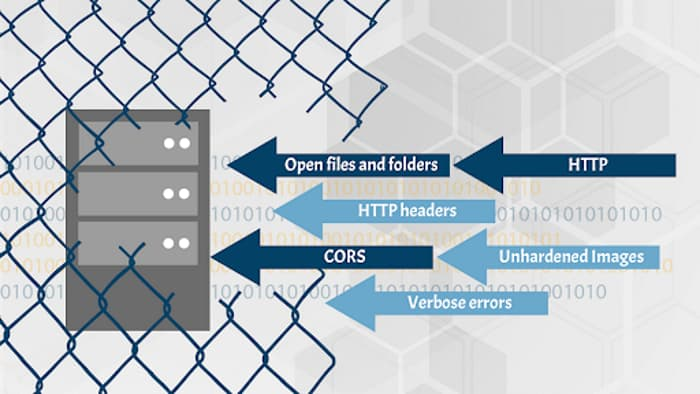

Ở hai phần đầu chúng ta đã tìm hiểu 3 lỗ hổng bảo mật trong API OWASP TOP 10:

- API1:2019 — Broken object level authorization

- API2:2019 — Broken authentication

- API3:2019 — Excessive data exposure

- API4:2019 — Lack of resources and rate limiting

- API5:2019 — Broken function level authorization

- API6:2019 — Mass assignment

Ở phần cuối này chúng ta sẽ tìm hiểu 4 lỗ hổng cuối...

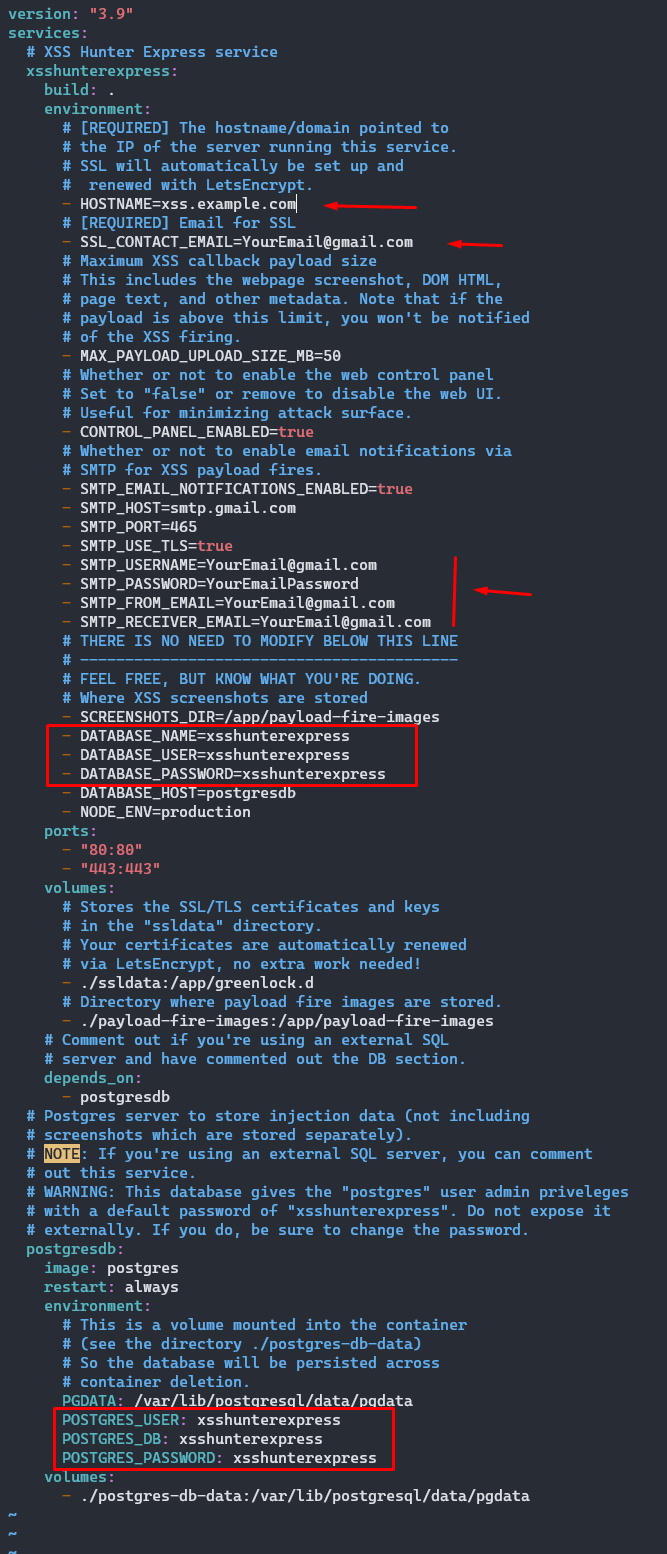

Chẳng là ai là bug bounty hunter, pentester, researcher security cũng đã từng biết đến công cụ khai thác lỗ hổng XSS XSSHunter. Công cụ này giúp cho các bạn có thể test, khai thác các lỗ hổng XSS (nhưng chủ yếu là blind XSS), hoặc dùng để PoC cho các Triager của các Platform Bug bounty verify cho nó nhanh

Tuy nhiên, @IAmMandatory đã thông báo rằng XSS Hunter sắp được shutdown

Tuy ...

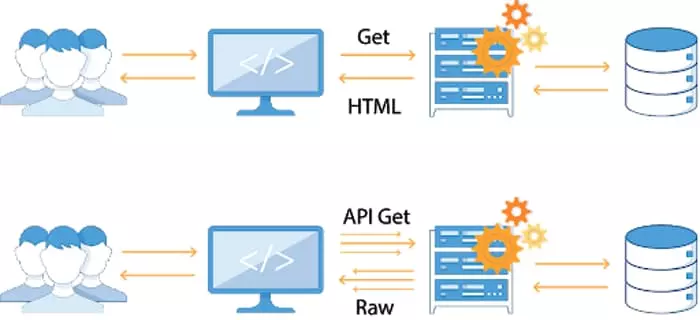

I. Tổng quan

Ở phần 1 chúng ta đã tìm hiểu 3 lỗ hổng bảo mật trong API OWASP TOP 10:

- API1:2019 — Broken object level authorization

- API2:2019 — Broken authentication

- API3:2019 — Excessive data exposure

Ở phần tiếp theo chúng ta sẽ tìm hiểu 3 lỗ hổng tiếp theo trong danh sách top 10:

- API4:2019 — Lack of resources and rate limiting

- API5:2019 — Broken function level authorization

- AP...

[IMG]

Tổng quan về Powershell

Lịch sử

Năm 2002, Snover của Microsoft nhận ra rằng Command Prompt (cmd.exe) không có khả năng viết script và tự động hóa các tác vụ tốt như shell của Linux (lẽ dĩ nhiên). Để thay đổi điều này, ông đã phát hành tài liệu mang tên Monad, phác thảo các kế hoạch về một công cụ thay thế - thứ sau này sẽ trở thành Powershell.

Từ năm 2006, Monad được đổi tên thành Powershel...

I. Penetration Testing Tiếp tục với Series Giới thiệu về kiểm thử xâm nhập, chúng ta sẽ cùng nhau tìm hiểu rõ hơn Pentest là gì và những hiểu biết cơ bản về quá trình Pentest. Nếu ai chưa đọc phần 1 thì các bạn có thể xem lại tại đây.

Định nghĩa: Kiểm thử xâm nhập (Penetration testing) là một phương pháp chủ động đánh giá sự an toàn của mạng hoặc hệ thống thông tin bằng cách mô phỏng các cuộc ...

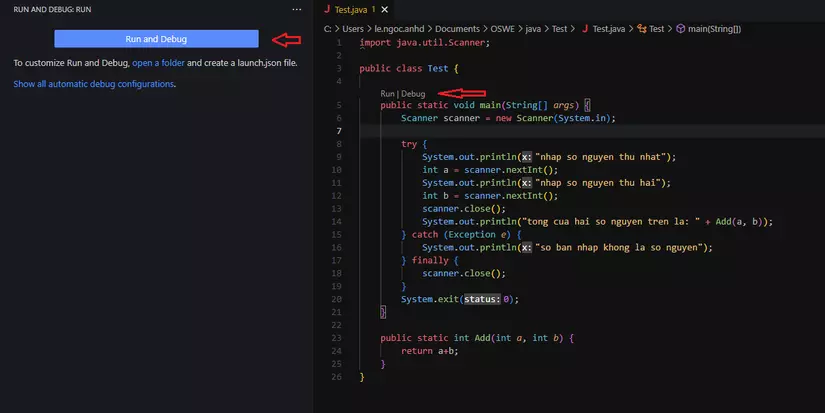

Việc thực hiện code java trên Visual Studio Code có lẽ không phải lựa chọn cho nhiều người, bởi lẽ đã có nhiều IDE hỗ trợ rất tốt cho lập trình viên java như Intelij, eclipse,... Tuy nhiên, nếu mục đích của bạn không phải lập trình mà chỉ muốn debug xem cách thức mà đoạn code thực hiện như thế nào thì bài viết này dành cho bạn. Trong bài viết này, tôi sẽ hướng dẫn các bạn debug và remote debug ...

I. Giới thiệu Trong series này mình sẽ giới thiệu cho các bạn những khái niệm cơ bản, mục tiêu cũng như các bước khai thác trong Kiểm thử xâm nhập (Penetration Testing).

Để bắt đầu tìm hiểu về Pentest, chúng ta cần xác định một số thuật ngữ để sử dụng trong suốt phần còn lại của series. Bên cạnh đó ta sẽ phân biệt giữa Pentest, Red team, Vulns Assessment và Security Audit. II. Vulns, Threat, E...

[IMG]

- Persistence là gì ? Theo nguyên nghĩa tiếng Anh :

Theo nghĩa kỹ thuật : Chúng ta tìm hiểu một mô hình mình bịa ra như sau :

Mô hình này mô tả con đường tấn công của một Hacker vào một cơ quan hay tổ chức. Theo đó, Hacker đứng từ Internet sau đó chiếm quyền điều khiển được máy A , từ máy A -> B, từ máy B -> C , từ máy C -> DC (Domain Controller) chuyện không có gì đáng nói.

Nhưng vấn đề ...

TỔNG QUAN

The Open Web Application Security Project (OWASP) - Dự án Bảo mật ứng dụng web mã nguồn mở là một cộng đồng trực tuyến hợp tác phi lợi nhuận. Họ tạo ra các bài báo, phương pháp, tài liệu, công cụ và công nghệ để cải thiện tính bảo mật của ứng dụng. Dự án tập trung vào việc đưa ra các tiêu chuẩn, checklist, guideline giúp các nhà nghiên cứu bảo mật có thể dễ dàng tiếp cận, học học và...

Lâu lắm mình mới làm CTF và viết write up, nên lần này chúng ta sẽ cùng thử thách với một thể loại rất là thú vị trong CTF nhé. Mục tiêu lần này của chúng ta là thể loại OSINT tại trang OSINT playground do Cyber Space tổ chức.

Giới thiệu Cyber Space Cyber Space là một nhóm hoạt động trong lĩnh vực an toàn thông tin, họ có một fanpage tại https://www.facebook.com/cyberg0100 (trên này cũng thườn...

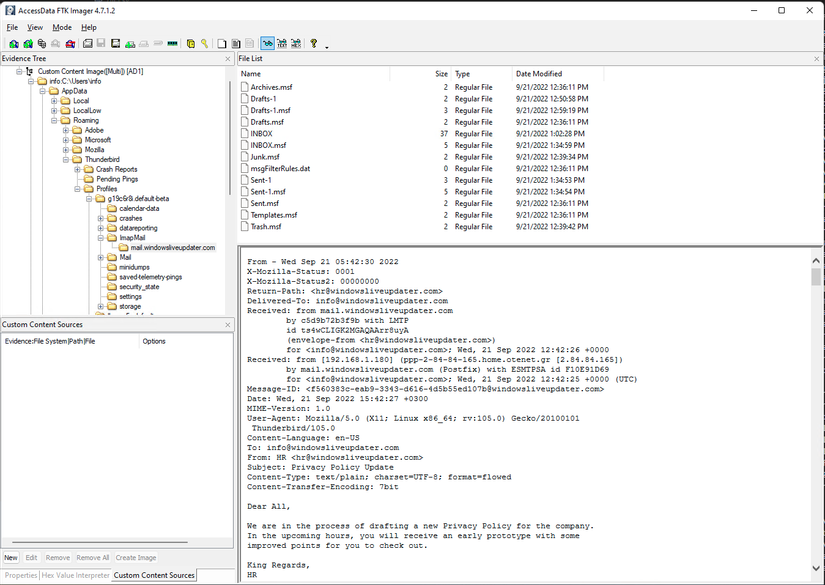

Giới thiệu

You got Mail là một challenge có độ khó Medium, nằm trong mảng Forensics (điều tra số), mô phỏng lại một Incident (sự cố) khi công ty X phát hiện ra máy tính của một nhân viên trong công ty bị dính mã độc. Team IR (Incident Response) đã ngay lập tức thu thập chứng cứ trên máy tính này. Nhiệm vụ của chúng ta là phải tìm hiểu xem mã độc thâm nhập vào bằng cách nào (với tiêu đề như tr...

[IMG]

Mã hoá luôn là một trong những biện pháp hiệu quả nhất trong việc đảm bảo tính bí mật của thông tin. Các thuật toán mã hoá được ứng dụng rộng rãi, tồn tại trong nhiều sản phẩm công nghệ. Một số ứng dụng phổ biến có thể kể đến như: SSL/TLS, VPN, WPA2, chữ ký số, truyền tin bí mật end to end (E2EE),...

Ngày nay đã có rất nhiều thuật toán mã hoá mạnh được cung cấp sẵn trong các thư viện của mỗi...

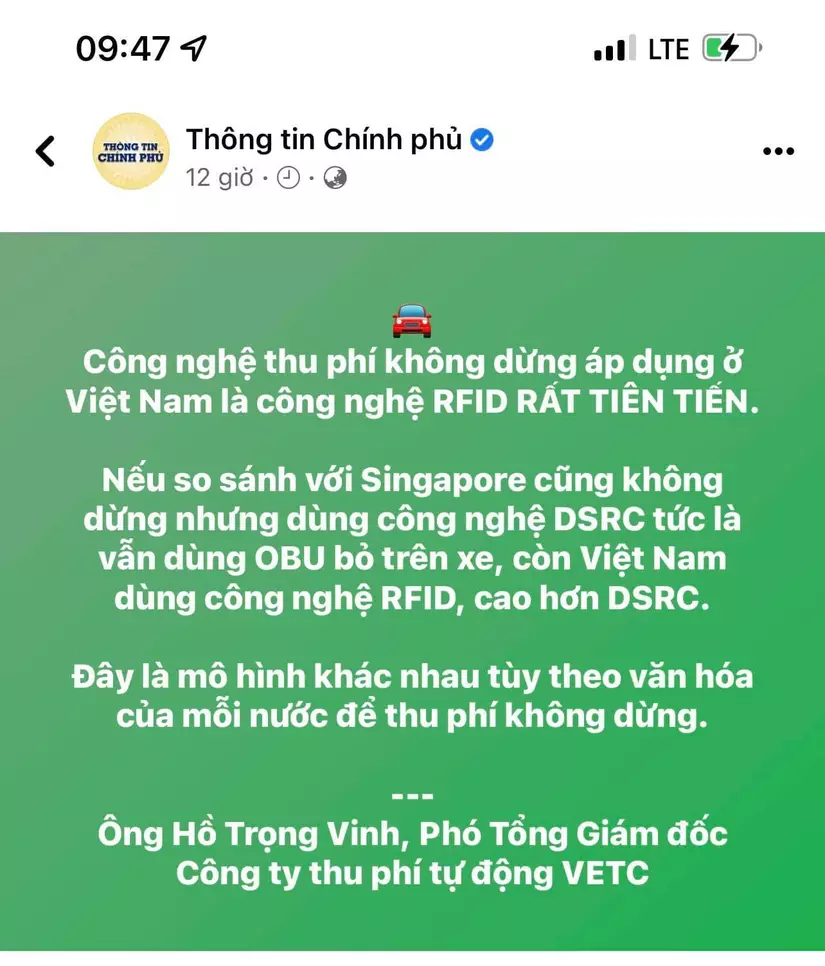

Bữa lâu lâu rồi mình có đọc được thông tin này từ 1 page có tích xanh

Thông tin real nó ở đây, các bạn có thể vào đọc  https://www.facebook.com/thongtinchinhphu/posts/pfbid0Uuqh9DKGVVES7T5ApQDepxa6WNw3YMuDtsMxFKERc5QttHWgBNvVJvVNVRZUNkxpl

https://www.facebook.com/thongtinchinhphu/posts/pfbid0Uuqh9DKGVVES7T5ApQDepxa6WNw3YMuDtsMxFKERc5QttHWgBNvVJvVNVRZUNkxpl

Ờ thì mình cũng có tính tò mò, sao cái công nghệ RFID Việt Nam đang áp dụng cho thu phí không dừng (ETC) nó lại tiên tiến thế, hơn cả Sing (thật ra là mìn...