Bài viết được ghim

Giới thiệu

WordPress là một hệ thống quản lý nội dung (CMS) phổ biến trên thế giới, được sử dụng rộng rãi cho việc xây dựng và quản lý các trang web và blog. Với giao diện người dùng dễ sử dụng và một cộng đồng đông đảo, WordPress đã trở thành một lựa chọn phổ biến cho cả người mới bắt đầu và những người có kinh nghiệm trong việc tạo nội dung trực tuyến.

Một trong những lợi ích lớn nhất của W...

Tất cả bài viết

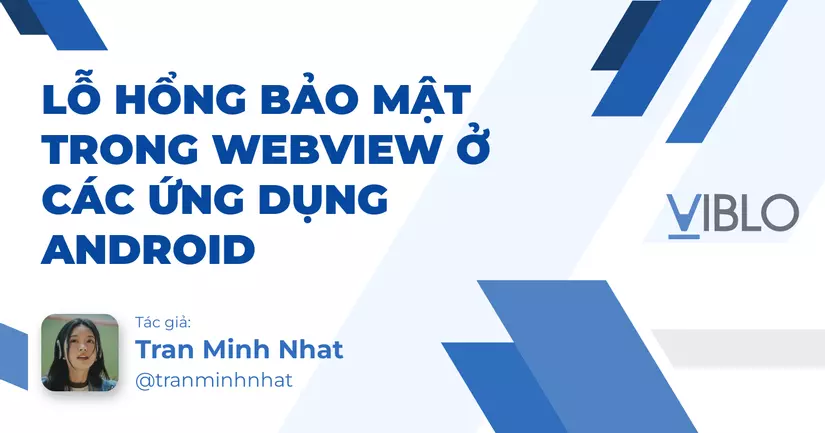

I. TỔNG QUAN Đã khi nào bạn vào một website và tự đặt ra câu hỏi rằng website này đang hoạt động như thế nào? Liệu chúng ta có thể làm gì để xem website này có thể bị "hack" hay không? Hoặc khi bạn đang là chủ nhân của một website, bạn có từng lo lắng rằng website của chúng ta liệu có bị kẻ xấu tấn công hay phá hoại hay không? Để góp phần giải đáp được một phần thắc mắc này của chúng ta, bài vi...

Mở đầu

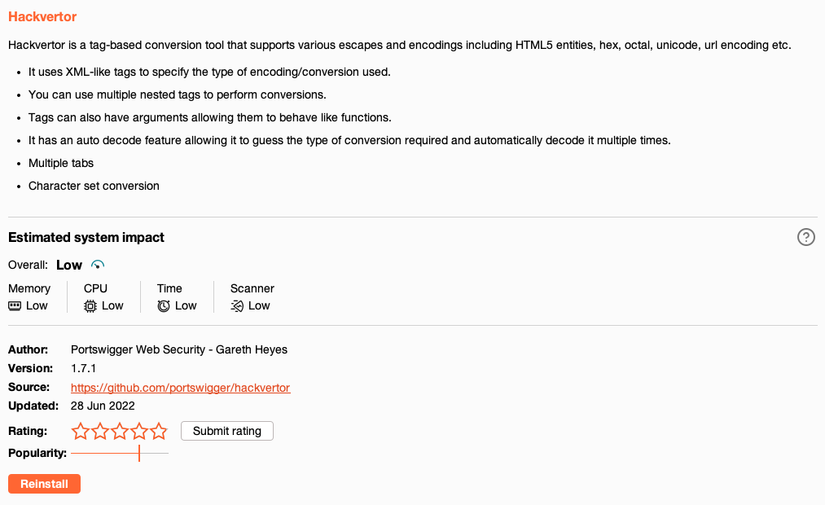

Trong thực tế khi thực hiện pentest, sẽ có những trường hợp các payload của chúng ta là không chỉ đơn giản là text, number, json mà cần phải được encode (VD: base64, hex,..), encrypt (VD: AES) thành dạng dữ liệu khác nhau để phù hợp với yêu cầu của server. Một trong những trang cho phép làm điều này một cách nhanh chóng và hỗ trợ nhiều loại nhất là: https://gchq.github.io/CyberChef/. Tu...

Giới thiệu Browser Extensions là add-on được thêm vào trình duyệt để giúp bạn sử dụng được những tính năng nâng cao mà trình duyệt không hỗ trợ sẵn. Người dùng có thể cài đặt các tiện ích mở rộng này để điều chỉnh trải nghiệm duyệt web theo nhu cầu của mình. Có nhiều danh mục Extension có sẵn cho các trình duyệt phổ biến như Mozilla Firefox, Google Chrome, Microsoft edge, v.v.

Trong bài đăng n...

Tiếp nối những bài phân tích về lỗ hổng trên C1 CMS. Hôm nay tôi sẽ phân tích một lỗ hổng khá thú vị, đó là CVE-2022-24787, lỗ hổng Deserialization dẫn đến SSRF hoặc cắt nội dung file tùy ý trên C1 CMS. Theo thông tin về lỗ hổng này tại https://securitylab.github.com/advisories/GHSL-2022-001OrckestraC1_CMS/. Ta được biết lỗ hổng tồn tại trên C1 CMS < 6.12. Không hiểu vì sao, mà tôi không thể cà...

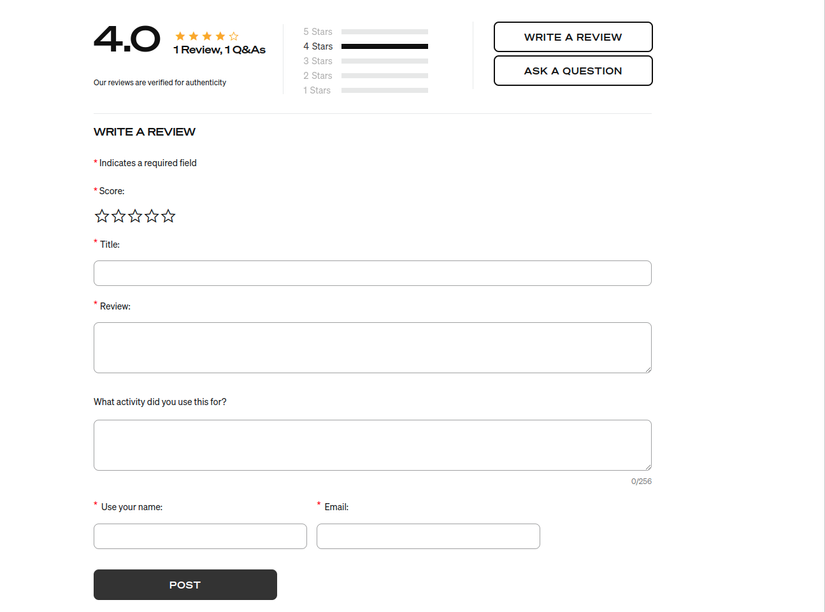

I. Bug Bounty là gì? Bug Bounty là chương trình trao thưởng của các tổ chức cho các nhà nghiên cứu, các hacker có các phát hiện về lỗ hổng bảo mật trên hệ thống và các sản phẩm của tổ chức đó. Phần thưởng dành cho các nhà nghiên cứu khi báo cáo lỗ hổng phụ thuộc vào chương trình Bug bounty có thể là tiền mặt, quà tặng, vinh danh … Các nhà phát triển phần mềm tạo ra các chương trình bug bounty t...

I. Lời mở đầu Bug Bounty là chương trình trao thưởng của các tổ chức cho các nhà nghiên cứu, các hacker có các phát hiện về lỗ hổng bảo mật trên hệ thống và các sản phẩm của tổ chức đó. Phần thưởng dành cho các nhà nghiên cứu khi báo cáo lỗ hổng phụ thuộc vào chương trình Bug bounty có thể là tiền mặt, quà tặng, vinh danh … Các nhà phát triển phần mềm tạo ra các chương trình bug bounty trực tiế...

Dạo gần đây mình lên Twitter thấy mọi người share 1 tool (gần như là 1 đồ chơi) thú vị quá, nên mình share lên đây cho mọi người biết và tiếp cận đến nó  Bài viết này không phải quảng cáo, mình cũng chưa được cầm trên tay thiết bị này nữa

Bài viết này không phải quảng cáo, mình cũng chưa được cầm trên tay thiết bị này nữa  FlipperZero

FlipperZero

Theo như mô tả từ trang chủ thì Flipper Zero is a portable multi-tool for pentesters and geeks in a toy-like body. It loves researching d...

[IMG]

Ngày nay, việc sở hữu một tài khoản ngân hàng đã trở nên vô cùng đơn giản. Kể cả khi bạn lười ra ngân hàng thì chúng ta vẫn được phép đăng ký trực tuyến và thẻ cùng với thông tin tài khoản sẽ được gửi tới tận nơi. Ít nhất thì khi lên đại học chúng ta cũng đều đăng ký tài khoản ngân hàng để gia đình tiện gửi tiền cho mình. Thậm chí, một số trường đại học ký hợp đồng liên kết với ngân hàng còn ...

[IMG]

Bài toán đặt ra là trường hợp chúng ta đã chiếm quyền điều khiển Victim thành công (RCE), tuy nhiên cần duy trì sự hiện diện thường xuyên, đồng thời che mắt AntiVirus và đội ngũ Blue Team. Trong quá trình hoạt động thông thường, nạn nhân có thể đóng ứng dụng hay mã độc bị phát hiện và bị xóa đi. Do đó chúng ta cần quá trình process injection

Để kéo dài tuổi thọ của Malware, chúng ta có thể "...

[IMG]

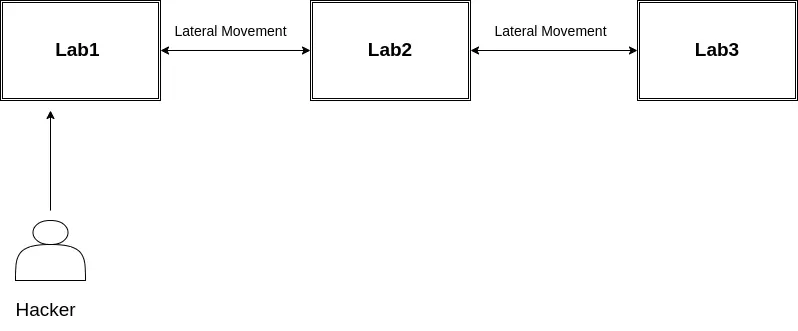

- Lateral Movement là gì ? Bỏ qua các khái niệm phức tạp, ở đây mình đưa ra mô hình tấn công cơ bản như sau :

Theo đó , Hacker tấn công chiếm điều khiển vào Lab1 rồi từ đó tấn công lan sang Lab2 , Lab3. Quá trình tấn công từ Lab này sang Lab khác như vậy được gọi là Lateral Movement.

- Lateral Movement with SSH SSH là một giao thức mạng và đồng thời là tên bộ công cụ dùng để giao tiếp giữ...

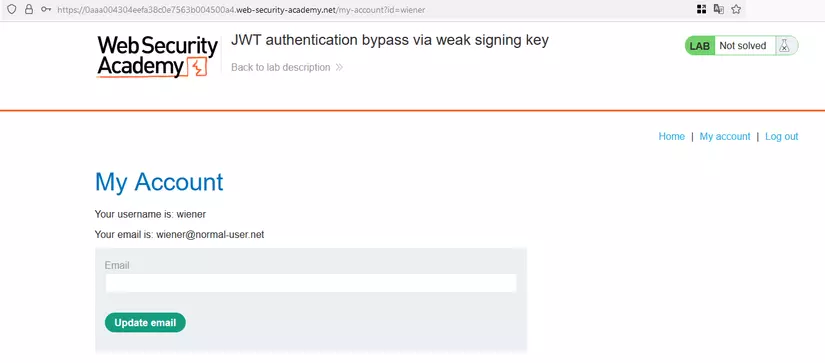

I. Tổng quan Sau bài viết đầu tiên về chủ để an toàn khi sử dụng JWT Token với tiêu đề nhận được sự quan tâm của đông đảo bạn đọc mình thấy có động lực để tiếp tục chuỗi bài viết về tấn công JWT. Nội dung phần 2 sẽ tiếp tục với một số hình thức tấn công JWT. Bài viết hi vọng giúp các bạn có những kiến thức về bảo mật JWT. Đặc biệt, mình hi vọng với chuỗi bài viết này sẽ giúp đội ngũ lập trình ...

[IMG]

Chuyện xảy ra khi mình tham gia vào một kỳ thi Red Team, trong đó yêu cầu thí sinh viết một Malware để chiếm quyền điều khiển hệ thống. Mặc dù Malware đã bypass được ASMI (Antimalware Scan Interface) và tất cả các AV có sẵn trong danh sách nhưng vẫn không tài nào chạy nổi. Sau quá trình tìm tòi nghiên cứu, mình phát hiện trên máy chủ đã thiết lập một thứ rất khó chịu - AppLocker nên mình quy...

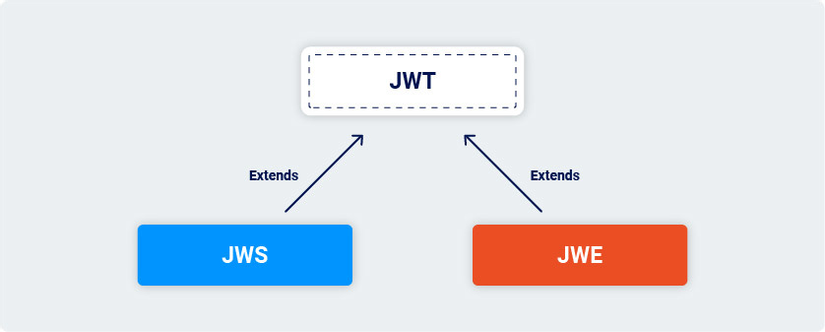

I. Tổng quan về JWT Phần này đã có một bài viết trên Viblo khá chi tiết mình xin phép được dẫn nguồn tại đây. Ở bài viết này mình sẽ tập trung vào việc phân tích việc sử dụng JWT không an toàn sẽ có thể bị lợi dụng để tấn công và khai thác như thế nào. Để bạn đọc dễ hình dung về JWT Token mình xin phép tóm lược lại một số nội dung chính:

- JSON Web Token là gì? 1.1 Định nghĩ JWT Token JSON We...

[IMG]

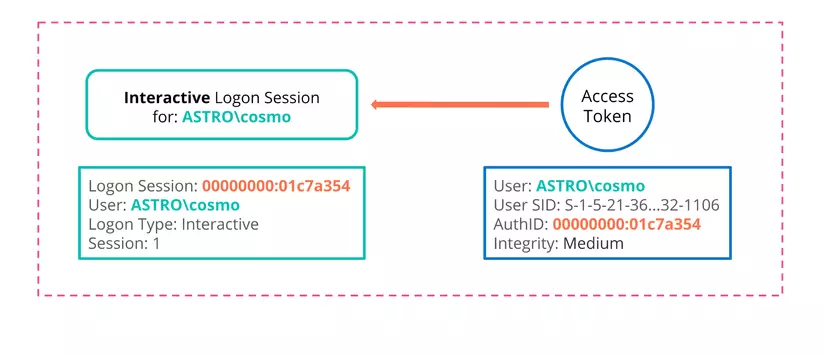

Giống như Access Token mà chúng ta thường gặp khi làm việc với Web Application , Windows Access Token được sử dụng để theo dõi các quyền truy cập của người dùng. Phân biệt các đặc quyền của người dùng A với người dùng B, của process A với process B . Trong phần này, chúng ta sẽ tìm hiểu về các access token và cách để tận dụng chúng cho việc leo thang đặc quyền.

Chạy phát ăn ngay

Nếu bạn kh...

[IMG]

Dĩ nhiên chúng ta phải thống nhất với nhau rằng, nếu áp dụng toàn bộ những kiến thức cơ bản này, con * của chúng ta vẫn chưa thể bypass được những thứ "vĩ đại" như Microsoft Defender hay Kaspersky. Để bypass những thứ phức tạp trên ta cần áp dụng nhiều phương pháp và kỹ thuật hiện đại hơn. Mình sẽ trình bày ở phần sau

Video Đề Mô trước : https://drive.google.com/file/d/1-J2tlvzoFCj-AH_g-R5Vc...

[IMG]

Việc patch lại tệp tin APK để tạo ra phiên bản ứng dụng Android mới hoạt động theo cách chúng ta mong muốn cũng không còn xa lạ nữa rồi. Qua việc patch apk chúng tra có thể thay đổi nhỏ trong cách kiểm tra và xử lý dữ liệu của ứng dụng, đơn giản như bỏ qua việc kiểm tra thiết bị root, hay SSL pinning. Thậm chí chúng ta còn tạo ra được một phần mềm mã độc giả mạo ứng dụng gốc nữa. Về patch apk...

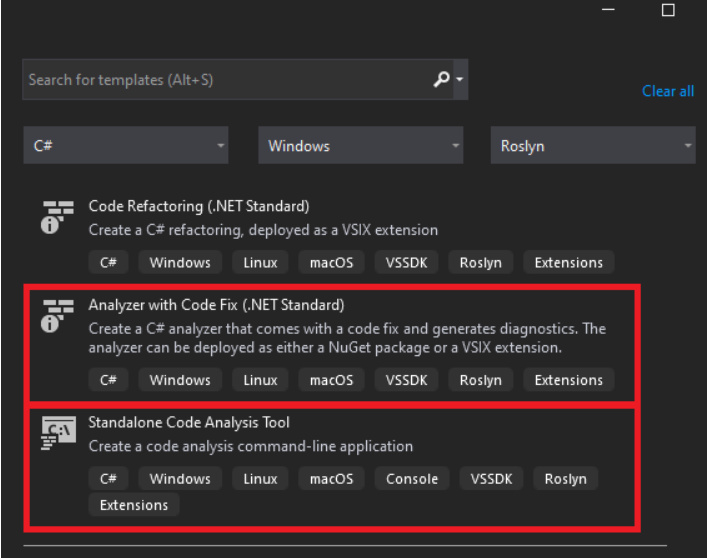

Ở phần trước ta đã hiểu được mọi thứ cơ bản của Roslyn như: syntax tree, syntax node, token, trivia... để có thể xây dựng cho riêng mình một công cụ phân tích mã tĩnh. Tuy nhiên mọi thứ chỉ đang dừng lại ở mức phân tích cú pháp. Với những kiến thức trên ta có thể tìm các lỗi về cú pháp như tên method, tên class không tuân theo quy tắc đặt tên chẳng hạn. Tuy nhiên với những lỗi phức tạp hơn ta c...

Thông qua bài viết này, bạn sẽ có đủ kiến thức để có thể tự xây dựng công cụ phân tích mã tĩnh C# cho riêng bạn. Bạn thấy hứng thú không nào. Bắt đầu nhé!

Công cụ phân tích mã tĩnh là gì? Chúng ta có thực sự cần nó hay không?

Trong quá trình xây dựng phần mềm, tôi dám chắc rằng nhiều lập trình viên sẽ gặp các lỗi cơ bản và để lại nhiều lỗ hổng tiềm ẩn trong mã nguồn mà có thể gây nên nhiều hậ...

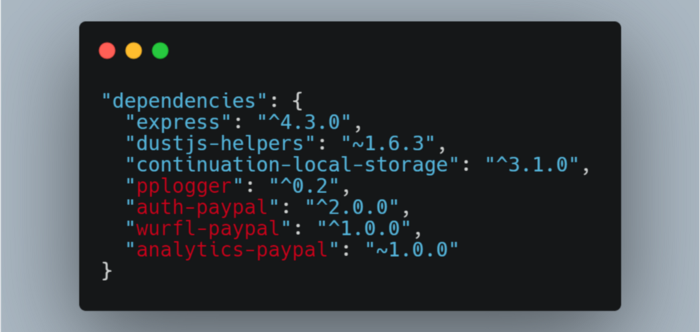

Bài viết này được dịch và viết theo ý hiểu của người viết thông qua nhiều nguồn

Kể từ khi bạn mới học code Python, bạn có sử dụng mấy package rất tiện lợi install trên pip không

Như mình thì mình cứ thế install, không cần biết là package đó có đủ tin tưởng hay không, cũng chẳng thèm đọc source của cái package đó nữa, cứ install được việc của mình đã  , đến khi mình đọc được cái bài viết này,...

, đến khi mình đọc được cái bài viết này,...

[IMG]

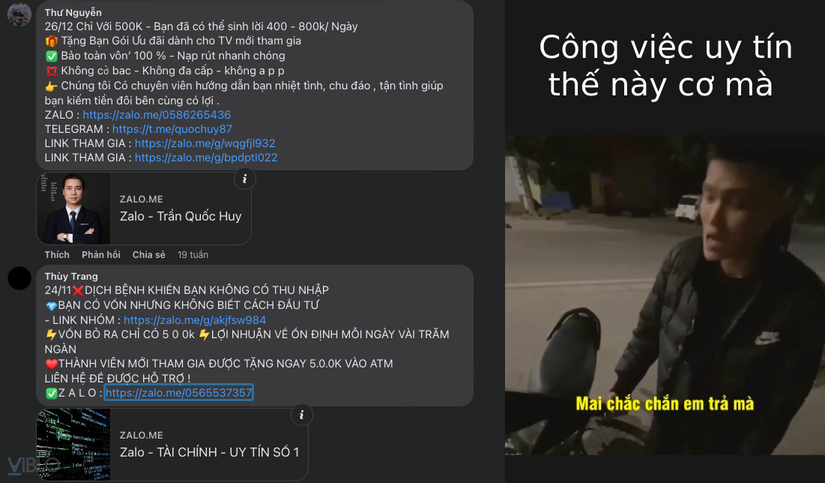

Bài viết mang tính chất giải trí sau những giờ làm việc căng thẳng, nhưng đôi khi không căng thẳng. Kể về 1 trường hợp điều tra phương pháp lừa đảo qua mạng mình thấy trong thực tế. Ngoài ra còn gửi gắm thông điệp cảnh báo cho mọi người.

Mở bài

- "Công việc nhẹ nhàng đơn giản, không yêu cầu kinh nghiệm".

- "Việc làm thêm kiếm tiền cho các mẹ bỉm sữa".

- "Làm việc online tại nhà, không yêu cầ...