Bài viết được ghim

Giới thiệu

WordPress là một hệ thống quản lý nội dung (CMS) phổ biến trên thế giới, được sử dụng rộng rãi cho việc xây dựng và quản lý các trang web và blog. Với giao diện người dùng dễ sử dụng và một cộng đồng đông đảo, WordPress đã trở thành một lựa chọn phổ biến cho cả người mới bắt đầu và những người có kinh nghiệm trong việc tạo nội dung trực tuyến.

Một trong những lợi ích lớn nhất của W...

Tất cả bài viết

[IMG]

Giới thiệu BountyHunter là một machine về leo quyền trên Linux. Mặc dù độ khó được đưa ra chỉ ở mức dễ, nhưng mình nghĩ với những newbie (như mình) thì độ khó sẽ rơi vào khoảng mức dễ - trung bình.

Tìm kiếm thông tin Rà quét các cổng và dịch vụ Bước đầu tiên là scan bằng nmap để xem machine này có những cổng nào đang mở và dịch vụ nào đang chạy.

Machine này chỉ chạy mỗi SSH tại cổng 22 và 1 ...

Intro

Và đây là phần cuối trong series write-up các rev challenges trong giải CTF Nahamcon2022. Bài này là bài mình giải ra sau cuộc thi (vì về quê nên không có máy để debug). Sau khi làm ra thì mới thấy là đúng là có máy đi chăng nữa thì cũng chưa chắc đã làm kịp vì để cài cắm, setup env thì hết một ngày, còn làm thì chỉ hết có...30 phút.

Time Machine Point: 498 Rating: medium I found this p...

Intro

Tiếp tục với series write-up các rev challenges của Nahamcon2022, lần này sẽ là 1 bài ở mức độ medium: Kamikaze. Không hiểu sao bài này không thấy team nào writeup luôn, trên CTF Time cũng ko có 🤕. Whatever, mình sẽ điền vào chỗ trống vậy

Kamikaze

Point: 495 Rating: medium Solved: hình như hơn 50 team gì đó, trang CTF chết rồi nên ko xem được :facewithhead_bandage:

File binar...

Intro

Gần đây thì team mình có rủ nhau tham gia cuộc thi CTF Namhamcon2022 và nhờ sự try hard của mọi người, team cũng kết thúc giải ở vị trí top 200 của cuộc thi😂. Qua cuộc thi này, mọi người cũng học được thêm nhiều trick và skill mới 😍. Mình cũng tham gia với anh em trong team một vài bài web và rev. Sau cuộc thi, xem trên CTF thì đã có rất nhiều writeup, tuy nhiên các bài rev thì có vẻ lại...

I. Mở đầu Phần cuối cùng trong series này sẽ liệt kê về 2 phần mềm độc hại là Browser hijacker và Ransomware. Đồng thời bài viết sẽ cung cấp cho bạn đọc cách để nhận biết khi bị dính phần mềm độc hại cũng như cách để phòng chống các phần mềm này. II. Phân loại 10. Browser hijacker Browser hijacker là gì?

Trình duyệt web (browser) là công cụ cần thiết và quan trọng giúp người dùng được tiếp cận...

[IMG]

Con ngựa thành Troy - Chắc hẳn hầu hết những người đang đọc bài viết này của mình đều đã nghe về câu chuyện này rồi. Đó là câu chuyện trong Thần thoại Hy Lạp, kể về cuộc chiến tại thành Troy. Cuộc chiến đã diễn ra trong hơn 10 năm, nhưng phe tiến công vẫn không thể đánh chiếm được thành Troy. Dù tấn công bao nhiêu lần đi nữa thì bức tường thành Troy vẫn vững vàng đứng đó, ngăn chặn mọi cố gắn...

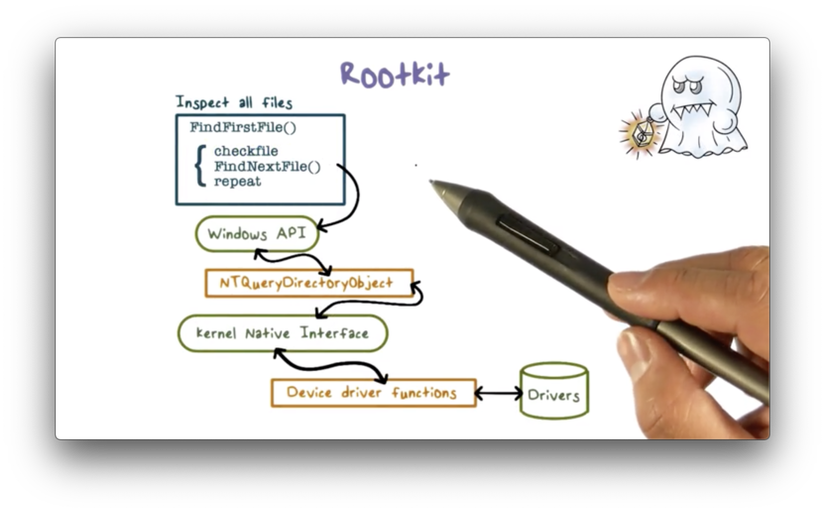

I. Giới thiệu Tiếp tục với thử thách 6 ngày 6 đêm viết 2 bài Viblo cho sự kiện Mayfest, mình sẽ gửi đến các bạn những phần mềm độc hại tiếp theo cũng rất nguy hiểm và hay gặp ngày nay. II. Phân loại 6. Rootkit Rootkit là một chương trình độc hại thường được dùng để sửa đổi một số mã và cấu trúc dữ liệu trong hệ điều hành nhằm thực hiện một số hoạt động độc hại. Bộ rootkit có thể được sử dụng để...

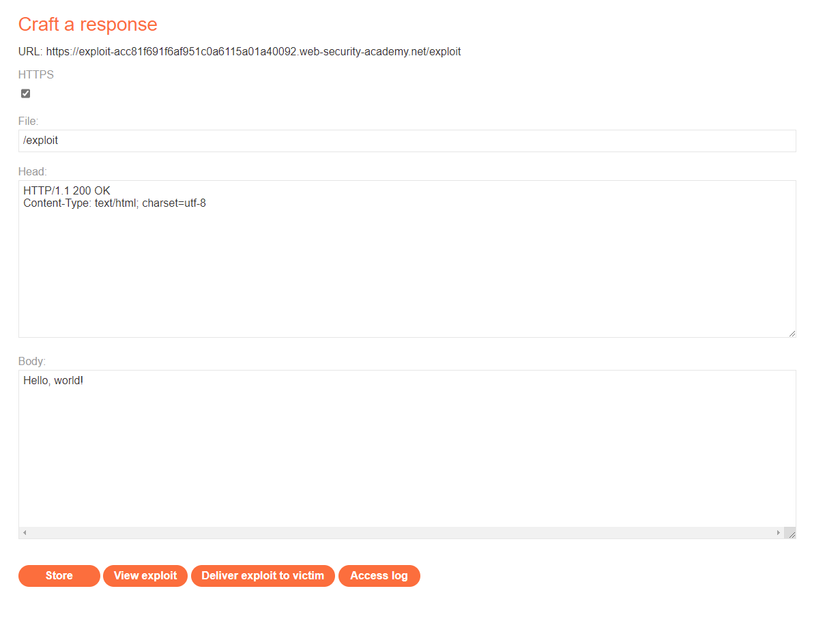

Nếu có bạn nào đã từng làm lab với Portswigger thì chắc hẳn cũng biết Exploit Server của Portswigger hoạt động như nào.

Nếu bạn nào chưa biết về Exploit Server này thì mình có thể mô tả nó 1 chút, cũng khá đơn giản thôi  .

Đầu tiên Exploit Server có 4 phần

.

Đầu tiên Exploit Server có 4 phần

- HTTPS: Sử dụng HTTPS hay không

- File: nó chính là URI đó

- Head: Phần đầu của response mà bạn muốn server trả về

- Body: Phần thân của ...

Tổng quan Các lỗ hổng bảo mật website như SQL Injection, UnBroken Access Control, Unrestricted File Upload, XSS chắc không còn xa xạ với nhiều người làm bảo mật hay lập trình viên. Các lỗ hổng xảy ra khi dữ liệu ứng dụng web không được xử lý trên server cho phép hacker khai thác và lấy cắp dữ liệu nhạy cảm hoặc can thiệp tới dữ liệu trên server. Các lỗ hổng này thường đến từ việc lập trình vi...

[IMG]

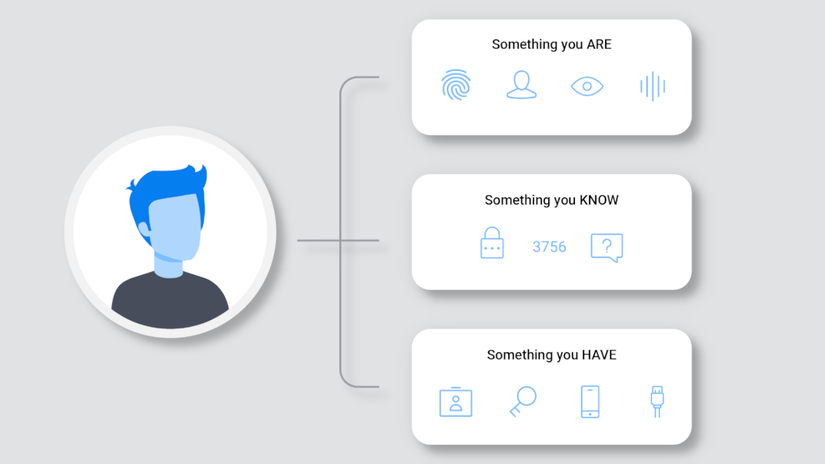

Trong lĩnh vực an toàn thông tin cũng như trong lĩnh vực công nghệ, và kể cả trong đời sống thì Kiểm soát truy cập đều có tầm quan trọng cao. Nhưng đã bao giờ bạn tự hỏi rằng: tại sao hệ thống kiểm soát truy cập lại đưa ra các yêu cầu như vậy? Cơ sở nào để đưa ra các quy định? Cơ chế kiểm soát truy cập này có thực sự hiệu quả? Ưu điểm và nhược điểm cùa chúng là gì?

Bài viết này sẽ làm rõ hơn...

Hưởng ứng sự kiện MayFest2022 của Viblo thì mình cũng muốn làm một series dài dài về các phần mềm độc hại để mọi người có thể dễ follow và tìm đọc.

Thử thách 6 ngày 6 đêm viết 2 bài Viblo, Gét Go!!. I. Giới thiệu

Trước năm 2005, hầu hết phần mềm độc hại được các hacker sử dung nhằm mục đích thể hiện trình độ với nhau hoặc chỉ để mua vui và lấy danh tiếng. Các phần mềm độc hại đôi khi được th...

[IMG]

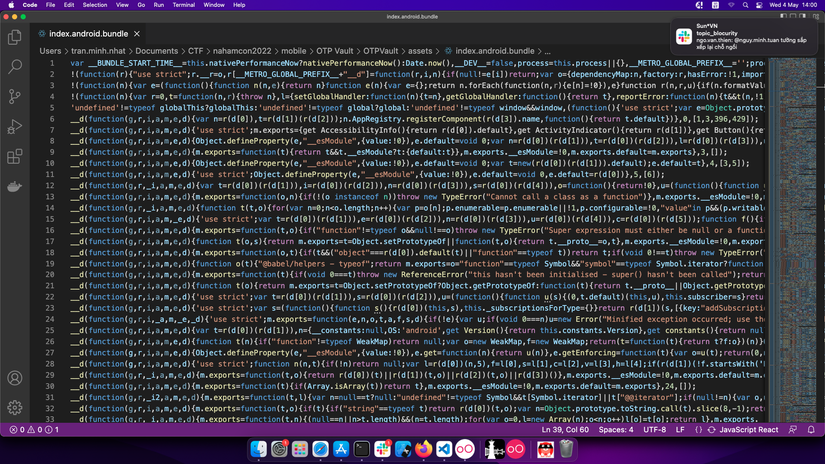

- Phân tích OTP Vault là một thử thách ở mức độ trung bình, thuộc mục Mobile - khai thác lỗ hổng trên ứng dụng di động. Khi cài đặt vào máy ảo Android thì dễ thấy được chức năng của ứng dụng vô cùng đơn giản.

Ứng dụng chỉ bao gồm một trường nhập liệu, 1 nút bấm và 1 trường hiển thị kết quả. Khi nhập vào một chỗi bất kỳ thì chúng ta thấy giá trị của trường hiển thị kết quả đã thay đổi. Như vậ...

Thông thường, khi thực hiện kỹ thuật Process Injection chúng ta sẽ cố gắng chèn payload của mình vào các process như explorer.exe hay notepad.exe.Mặc dù có thể lẩn trốn hiệu quả trong các process kiểu này nhưng chúng ta sẽ gặp vấn đề khi tạo ra các "kết nối mạng" mà thông thường 2 ứng dụng này không bao giờ có hành vi như thế.

Nội dung này sẽ hướng tới mục tiêu mới svchost.exe - một proces...

Tổng quan về Quản lý truy cập tài khoản đặc quyền trên cloud Quản lý truy cập tài khoản đặc quyền (Privileged Access Management) đóng vai trò quan trọng trong cả môi trường information seccurity và non information security. Tất cả các tài nguyên của chúng ta cần được bảo vệ để tránh khỏi những truy cập trái phép từ những người không được phân quyền. Khi các doanh nghiệp chuyển từ triển khai tạ...

[IMG]

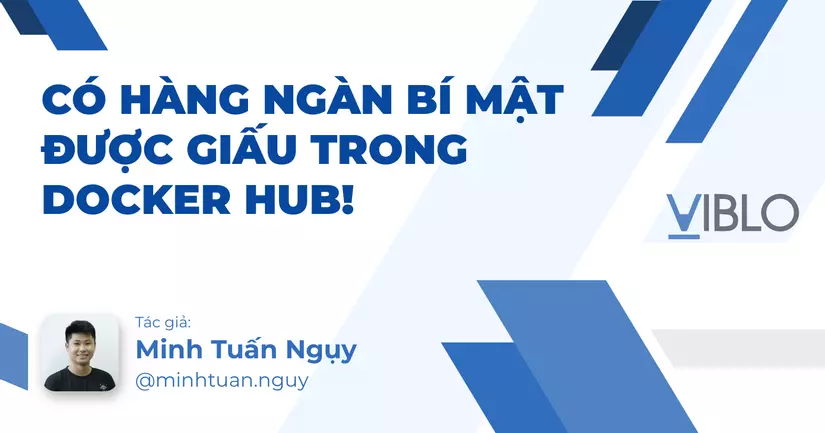

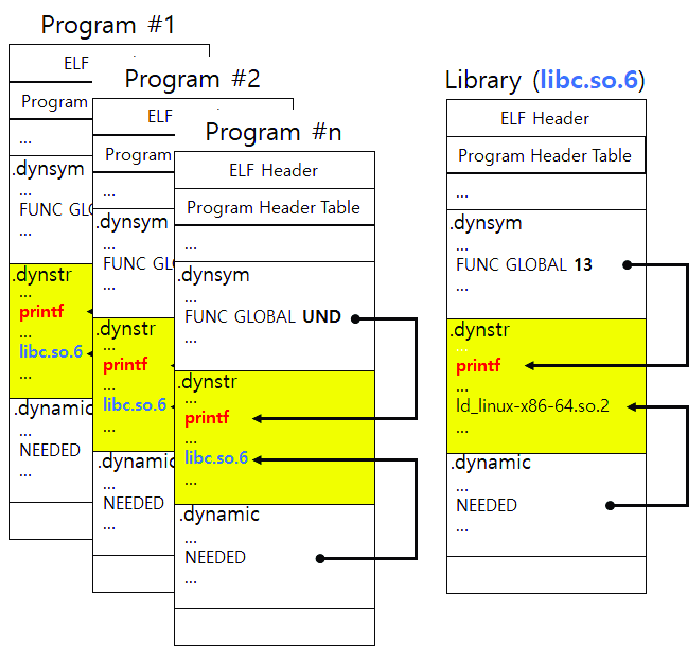

- Cách thức hoạt động của Share Libraries

Như chúng ta đã biết, các chương trình hoạt động trên Linux có cấu trúc theo một định dạng hoàn toàn khác so với Windows. Nếu như trên Windows nó là Portable Executable tức PE file. Thì trên Linux là Executable and Linkable Format tức ELF

Các chương trình trên 2 hệ thống này có một số điểm chung, đặc biệt ở cách chúng share code với các ứng dụng khá...

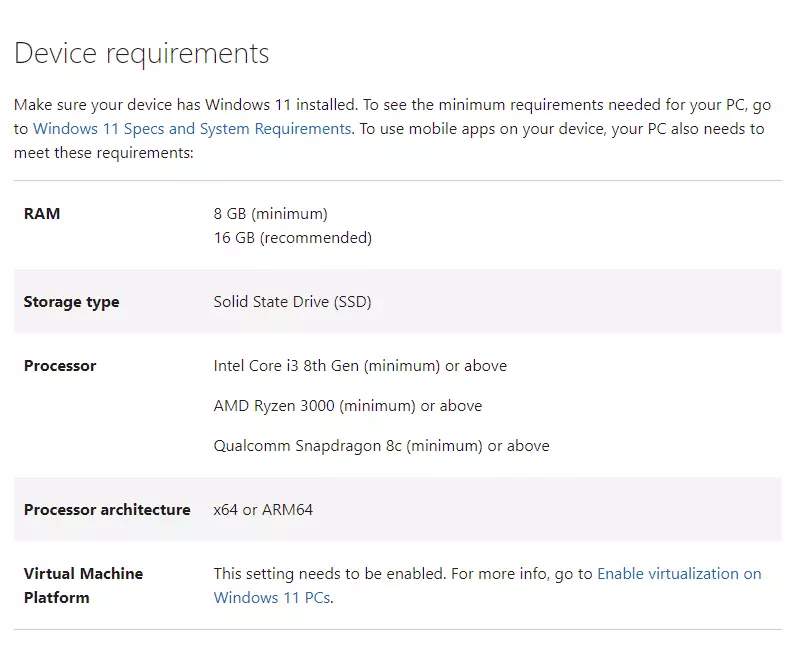

Ngày xửa ngày xưa mình có 1 ước ao "làm thế nào để Windows + Linux hoà vào làm một nhỉ", và rồi WSL được sinh ra vào hồi 5 năm trước. Tuy còn khá sida và lắm lỗi, tuy nhiên vào năm 2019 WSL2 ra đời cùng với sử dụng kernel linux chính ngạch cùng với các thay đổi gần đây đã làm WSL2 hoàn thiện hơn (nhất là mới có tính năng Run Linux GUI apps sử dụng X11 trên Windows 11 Run Linux GUI apps with WSL...

Intro

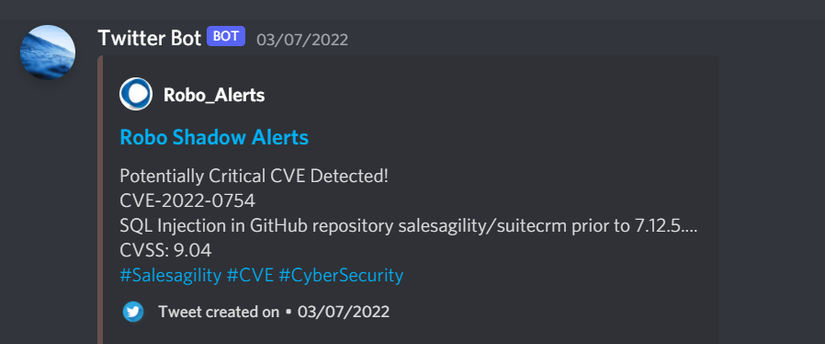

Vào một ngày đẹp trời, trong lúc lướt qua danh sách tweets thì mình bắt gặp cái này:

Ồ, một lỗi SQLi với số điểm rất cao, target là: https://github.com/salesagility/SuiteCRM với gần 2.9k star trên Github:

SuiteCRM is the award-winning open-source, enterprise-ready Customer Relationship Management (CRM) software application.

chắc là có gì hay ho đây, vậy là mình bắt tay vào thử tìm các...

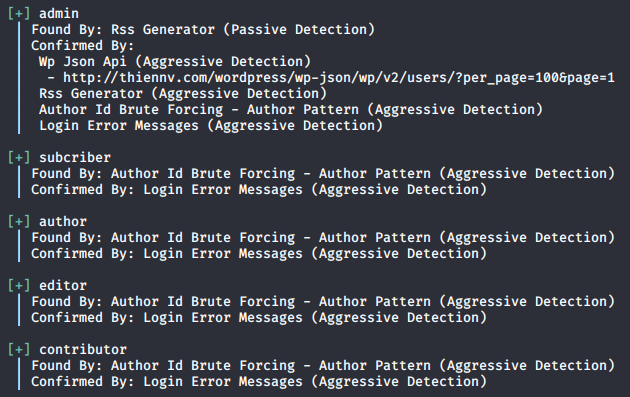

Giới thiệu về Wordpress và Wpscan Giới thiệu về Wordpress WordPress là một phần mềm nguồn mở (Open Source Software 1) được viết bằng ngôn ngữ lập trình website PHP và sử dụng hệ quản trị cơ sở dữ liệu MySQL; cũng là bộ đôi ngôn ngữ lập trình website thông dụng nhất hiện tại. WordPress được ra mắt lần đầu tiên vào ngày 27/5/2003 bởi tác giả Matt Mullenweg và Mike Little. Hiện nay WordPress được ...

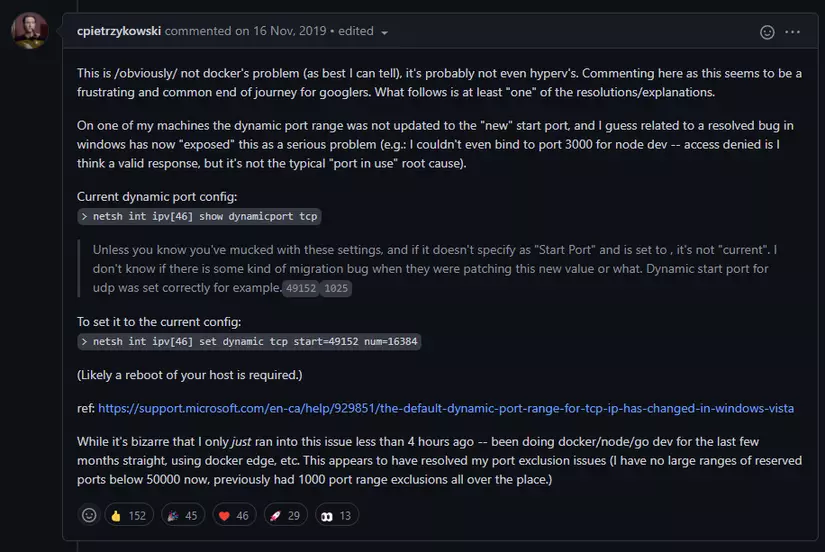

Mở đầu Chào các bạn, sau cái bài Xử lý vấn đề "Port Already in Use" trên Linux và Windows thì mình lại gặp 1 trường hợp nữa, cái trường hợp này nó xảy ra quá lâu rồi và do mình lười fix nên nó vẫn còn đó, cách đây khoảng 10 ngày thì mình fix được rồi. Chính vì thế mình viết lên đây vừa là chia sẻ, vừa là...

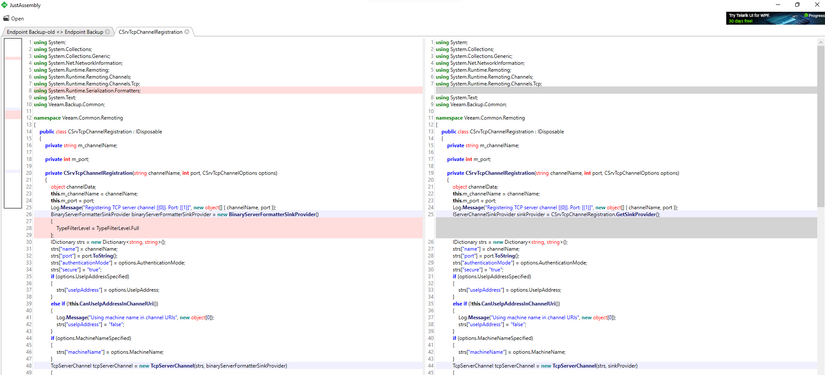

Gần đây thì Veeam có đưa ra bản patch cho một loạt các lỗ hổng nghiêm trọng trên các sản phẩm của mình bao gồm:

- CVE-2022-26503: ảnh hưởng tới Veeam Agent for Microsoft Windows.

- CVE-2022-26500, CVE-2022-26501, CVE-2022-26504: ảnh hưởng tới Veeam Backup & Replication.

Trong bài viết này, mình sẽ phân tích về CVE-2022-26503.

Sau khi đọc thông tin về CVE này chúng ta nắm được một số thông t...