Bài viết được ghim

Giới thiệu

WordPress là một hệ thống quản lý nội dung (CMS) phổ biến trên thế giới, được sử dụng rộng rãi cho việc xây dựng và quản lý các trang web và blog. Với giao diện người dùng dễ sử dụng và một cộng đồng đông đảo, WordPress đã trở thành một lựa chọn phổ biến cho cả người mới bắt đầu và những người có kinh nghiệm trong việc tạo nội dung trực tuyến.

Một trong những lợi ích lớn nhất của W...

Tất cả bài viết

Trong thời đại số, bảo mật dữ liệu trở thành một yếu tố then chốt để đảm bảo tính toàn vẹn và quyền riêng tư của thông tin. Trong khi các kỹ thuật mã hóa truyền thống giúp bảo vệ dữ liệu khỏi sự xâm nhập, thì một trong những thách thức lớn là làm sao để mã hóa mà vẫn giữ nguyên được định dạng của dữ liệu ban đầu. Đây là lý do vì sao thuật toán mã hóa Format-Preserving Encryption (FPE) (Mã Hóa...

I. Giới thiệu Thời gian gần đây, AI nổi lên mạnh mẽ như một trend rất phát triển và ngày càng được sử dụng rộng rãi. Đặc biệt trong lĩnh vực phát triển phần mềm, AI ngày càng trở lên "hot" với những từ khóa : "ai thay thể lập trình viên", "Ai và tương lai lập trình viên"...

Vậy liệu AI có thực sự thay thể được con người và liệu chúng có thực sự an toàn. Chúng ta cùng tìm hiểu bài viết dưới đây...

Mở đầu

Ở bài viết trước chúng ta đã giải quyết các thử thách CubeMadness1 và CubeMadness2, bài viết này chúng ta sẽ cùng nhau giải quyết một thử thách khó nhằn hơn với độ khó Medium: https://app.hackthebox.com/challenges/CubeBreaker

Writeup CubeBreaker

Đề bài có đồ họa khá giống với hai thử thách trước. Nhìn tổng quát thử thách thấy có đúng 20 box chia ra 10 box nằm trong vùng mà ta có thể ...

[IMG]

Giới thiệu Gần đây thì mình vọc vạch thử 1 số ứng dụng di động xem thị trường đang dùng các công nghệ, hay kỹ thuật gì mới không. Thì có 1 vị huynh đệ đã gửi cho mình 1 con ứng dụng Android. Theo như lời giới thiệu của vị huynh đệ này thì ứng dụng không có SSL Pinning, dùng Burp Suite test bét nhè chè đỗ đen.

Nhưng trong ứng dụng có chức năng chat giữa các người dùng thì lại không thấy reques...

Vấn đề Với cài đặt mặc định của BurpSuite, khi proxy traffic và truy cập vào https://search.censys.io sẽ bị chặn lại bởi code 403 này trong khi đó truy cập bình thường (không thông qua Burp) thì không sao

Vậy nguyên nhân ở đây là gì, chúng ta cùng nhau tìm hiểu nhé Xác Định và Mô Phỏng TLS Fingerprint của Website với Burp Suite

Trong lĩnh vực an ninh mạng hiện đại, việc hiểu rõ và có khả năng...

- Sử dụng các dịch vụ bảo mật trên AWS 1.1. Hệ thống mô phỏng bao gồm các tài nguyên

- AWS Console

- EC2

- S3

- ECS

- AWS CloudTrail

- VPC Flow Logs

- AWS Config

Trên máy chủ đều lưu trữ đa dạng các mẫu virus

1.2. Các services được sử dụng trong bài viết

-

GuardDuty

-

AWS Inspector

-

AWS Security Hub

-

Amazon Detective

-

Amazon Macie

-

- Triển khai

3.1. GuardDuty

GuardDuty hoạt đ...

[IMG]

- Tổng quan về Process Injection

Về tổng quan, chúng ta có thể bắt đầu process injection bằng cách mở một channel từ process này sang process khác thông qua hàm OpenProcess - sau đó chúng ta sẽ sử đổi không gian bộ nhớ thông qua hàm VirtualAllocEx và WriteProcessMemory và cuối cùng thực thi bên trong process với CreateRemoteThread

Đầu tiên, để có thể can thiệp vào một process - chúng ta cần...

Mở đầu

Tiếp nối loạt bài viết hướng dẫn sử dụng Cheat Engine cơ bản, bài viết này mình sẽ writeup các thử thách trên nền tảng Hackthebox trong mục GamePwn: https://app.hackthebox.com/challenges?category=11

Vì CE chưa có phiên bản cho linux nên chúng ta chỉ có thể chọn các câu đố cho hệ điều hành Windows mà thôi. Vậy ta cùng thực hành ứng dụng CE giải quyết các challenge này nhé.

CubeMadness...

- Tổng quan về Internal Security Threats Trong bối cảnh công nghệ thông tin đang phát triển với tốc độ rất nhanh, các doanh nghiệp hiện đại đang ngày càng phụ thuộc vào công nghệ, dữ liệu và hệ thống giao tiếp để duy trì hoạt động của doanh nghiệp. Tuy nhiên, sự phụ thuộc này cũng mang lại nhiều thách thức về an ninh, không chỉ từ các mối đe dọa bên ngoài mà còn từ các mối đe dọa nội bộ (inter...

Tiếp nối bài viết của anh @minhtuan.nguy https://viblo.asia/p/writeup-patchstack-wcus-ctf-n1j4lO8jVwl mình sẽ writeup thêm 1 số bài nữa trong cuộc thi CTF này

My Shop Disaster

Thử thác này cung cấp cho chúng ta 1 plugin. Cùng xem qua source code của plugin này

Khi nhìn qua đoạn code này tôi khá chắc chắn là plugin này bị lỗ hổng upload file tùy ý. Tuy nhiên cần lưu ý 1 số điểm trong đoạn cod...

Trong thời gian gần đây, Patchstack đã tổ chức cuộc thi Patchstack WCUS CTF, bao gồm 9 thử thách (challenge), tất cả đều tập trung vào việc khai thác các lỗ hổng bảo mật trong các plugin WordPress. Sau đây là một số writeup về các thử thách đó.

Tất cả các challenge đều được cung cấp dưới dạng whitebox.

WP Elevator

Trong challenge này, đề bài cung cấp cho chúng ta một plugin WordPress. Nhiệm ...

Intro Long time no see!

Chúng ta cùng tiếp tục series này với phần 3 dưới đây nhé. Nếu chưa đọc qua phần 1 & 2 bạn có thể xem các bài trước ở đây và ở đây.

Code & Command Injection

Có một số function trong PHP có thể được sử dụng để thực thi lệnh. Khi sử dụng các hàm này, người dùng có thể thực hiện các lệnh như ls để liệt kê thư mục, touch để tạo file mới, mkdir để tạo thư mục với và rất nh...

Trong thời gian diễn ra sự kiện bug bounty của WordFence, một lỗ hổng nghiêm trọng với CVSS 10.0 có thể dẫn đến Unauthenticated Remote Code Execution trong wordpress plugin GiveWP đã được báo cáo và đã được trao thưởng 4998$. Hôm nay chúng ta hãy cùng phân tích lỗ hổng này.

Trong bài viết tôi sử dụng xampp trên môi trường window và cài đặt wordpress cũng như givewp phiên bản 3.14.1 để thực hiệ...

Tổ chức OWASP từ lâu đã phát triển những tài liệu nổi tiếng, được công nhận rộng rãi trong lĩnh vực bảo mật. Nếu đã biết đến OWASP thì chắc hẳn không một ai không biết đến OWASP Top 10 - danh sách 10 lỗ hổng bảo mật phổ biến nhất đối với ứng dụng web.

Bên cạnh đó, OWASP cũng đã phát hành nhiều tài liệu chuyên sâu dành riêng cho các lĩnh vực khác, trong đó OWASP Mobile Application Security l...

Mở đầu

Ở bài viết trước, chúng ta đã cùng nhau chinh phục 2 thử thách đầu tiên trong Cheat Engine Graphical Game Tutorial. Bài viết này sẽ tập trung vào thử thách cuối cùng, hứa hẹn nhiều điều mới mẻ và thử thách nâng cao hơn. Đây có lẽ là phần kết cho loạt bài viết hướng dẫn cơ bản về Cheat Engine của mình.

Phân tích thử thách

Đầu tiên chúng ta cùng nhìn sơ qua challenge là gì?

Giao diện ...

I. Tổng quan Backup dữ liệu trong doanh nghiệp là một quá trình quan trọng nhằm bảo vệ thông tin khỏi các rủi ro như mất mát dữ liệu, lỗi hệ thống, tấn công mạng hay thiên tai. Việc lưu trữ và sao lưu dữ liệu giúp đảm bảo tính liên tục của hoạt động kinh doanh, bảo vệ thông tin quan trọng của doanh nghiệp và khách hàng. Một chiến lược backup hiệu quả bao gồm việc tạo ra nhiều bản sao dữ liệu, l...

Đợt vừa rồi mình cùng @lengocanh cũng target vào Whatsup Gold, tuy kết quả chưa thật sự tốt nhưng cũng có để lại một vài bài học cho ae trong team

TL;DR Trong quá trình nghiên cứu và kiểm thử bảo mật WhatsUp Gold, team mình đã phát hiện ra ba lỗ hổng nghiêm trọng: một lỗ hổng Remote Code Execution (RCE) mà không cần xác thực, một lỗ hổng RCE yêu cầu xác thực và một lỗ hổng Local File Inclusion...

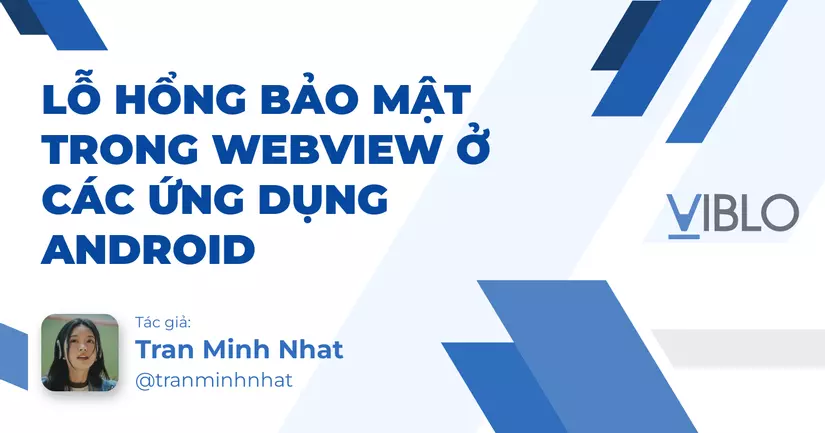

Trong quá trình làm việc ở vị trí Công nhân vận hành Burp Suite, mình đã từng làm qua hơn trăm dự án khác nhau, tham gia các chương trình bug bounty, tìm lỗ hổng dạo khi lướt web linh tinh,... Đối tượng chính mình thực hiện tìm lỗ hổng bảo mật là các Web App, thuộc nhiều loại như: quản lý tổ chức, thương mại điện tử, diễn đàn, mạng xã hội, mua bán nội dung số, hẹn hò, nhắn tin,...

Số lượng l...

Mở đầu

Dastardly, được phát triển bởi PortSwigger, cũng chính là nhà phát triển của công cụ kiểm thử Burp Suite, là một công cụ dò quét lỗ hổng bảo mật tự động (scanner) hoàn toàn miễn phí dành cho ứng dụng web. Với cùng một scan engine lấy từ Burp Scanner (engine được sử dụng bởi các công cụ trả phí, Burp Suite Professional và Burp Suite Enterprise), Dastardly được thiết kế để tích hợp dễ dàn...

Giám sát bảo mật trong hệ thống doanh nghiệp là một công việc hết sức phức tạp, đòi hỏi nhiều về quy trình nguồn lực và con người. Nhiều công cụ ra đời phục vụ công việc này có thể kể tới như IBM Qradar , Spunk , Rapid7 MSS... Hầu hết chúng đều hết sức tuyệt vời, cung cấp khả năng thu thập và phân tích log ưu việt. Tuy nhiên giá thành lại khá đắt đỏ nên việc tiếp cận với doanh nghiệp vừa vào...