Bài viết được ghim

Giới thiệu

WordPress là một hệ thống quản lý nội dung (CMS) phổ biến trên thế giới, được sử dụng rộng rãi cho việc xây dựng và quản lý các trang web và blog. Với giao diện người dùng dễ sử dụng và một cộng đồng đông đảo, WordPress đã trở thành một lựa chọn phổ biến cho cả người mới bắt đầu và những người có kinh nghiệm trong việc tạo nội dung trực tuyến.

Một trong những lợi ích lớn nhất của W...

Tất cả bài viết

[IMG]

- Tổng quan về Nessus

Nessus là một công cụ scan, đánh giá được sử dụng để phát hiện các lỗ hổng bảo mật trong các hệ thống máy tính, ứng dụng và thiết bị mạng. Nessus được phát triển bởi Tenable Network Security và được sử dụng phổ biến trong các hoạt động kiểm tra và quản lý rủi ro.

Cá nhân mình nhận thấy Nessus không có khả năng nổi trội về lĩnh vực dò quét lỗ hổng bảo mật chuyên sâu như...

[IMG]

Từ xưa rất xưa ấy, theo sự phát triển của văn hoá và tri thức thì tư duy của con người cũng ngày càng phức tạp hơn. Nhưng trong một xã hội nơi có rất nhiều người, rất nhiều nhóm người chung sống cùng nhau thì giữa người với người, nhóm người với nhóm người sẽ có những điều không muốn cho đối tượng khác biết. Nhu cầu về bảo vệ bí mật và sự riêng tư ngày càng được đề cao hơn.

Mỗi cộng đồng ng...

Bài viết hôm nay của mình sẽ tiếp tục với series Giới thiệu về kiểm thử xâm nhập. Trong các phần trước, chúng ta đã đi tìm hiểu cơ bản về Pentest và bước đầu tiên trong quá trình khai thác - Reconnaissance.

Trước khi đến với bước khai thác tiếp theo, chúng ta cần tìm hiểu thêm kiến thức về mạng máy tính. Các kiến thức về mạng rất quan trọng đối với Pentester để biết điều gì sẽ xảy ra ở ...

Đây là bài dịch từ The Cloudflare Blog. Bài gốc: Making home Internet faster has little to do with “speed”

Hơn mười năm trước, các nhà nghiên cứu tại Google đã xuất bản một bài báo có tựa đề có vẻ rất kì dị mang tên "Băng thông lớn cũng không có ý nghĩa nhiều (lắm)". Vào năm 2012, chúng tôi đã đăng bài trên blog của mình để chỉ ra rằng việc gửi 1TB dữ liệu từ San Francisco đến Luân Đôn bằng cá...

Đề bài: The final stage of your initialization sequence is mastering cutting-edge technology tools that can be life-changing. One of these tools is quipqiup, an automated tool for frequency analysis and breaking substitution ciphers. This is the ultimate challenge, simulating the use of AES encryption to protect a message. Can you break it?

Intro

UnEarthly Shop là một trong hai challenge có độ khó Hard nằm trong mảng Web. Trong khi challenge còn lại thì cách thức tấn công cũng như để RCE khá là rõ ràng thì ở challenge này, mọi thứ phức tạp vào thú vị hơn rất nhiều. Chúng ta cùng xem thử như thế nào nhé.

The Challenge

Ban tổ chức có cung cấp source code cho đề bài, bao gồm cả docker để chúng ta có thể debug trên local. Bạn có th...

[IMG]

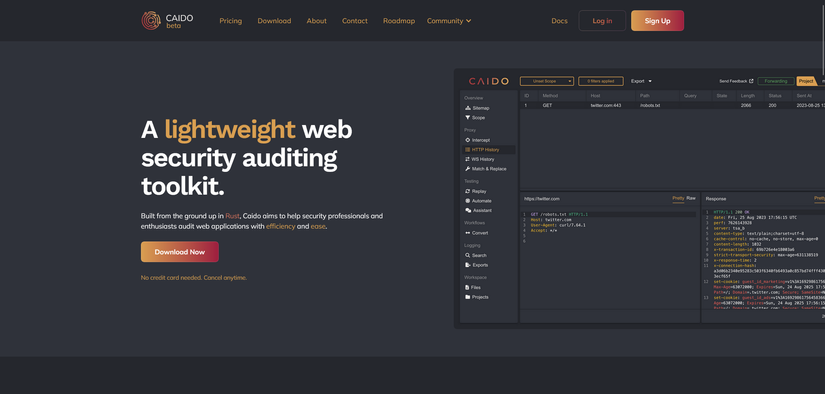

Dạo gần đây Netflix đã công chiếu bộ phim Unlocked, kể về quá trình một tên sát nhân hàng loạt điều tra về các nạn nhân và cài phần mềm mã độc gián điệp vào điện thoại của họ. Với phần mềm đó, tên sát nhân theo dõi được nạn nhân sát sao hơn, dần dần huỷ hoại cuộc sống của họ trước khi ra tay sát hại. Một trong những cảnh ấn tượng nhất của bộ phim là quá trình kẻ sát nhân sử dụng phần mềm mã đ...

Bài viết trước mình đã phân tích về CVE-2022-35914, trong bài viết này mình sẽ phân tích về lỗ hổng bypass authentication thông qua SQL injection với mã CVE-2022-35947.

Setup môi trường Các bạn có thể xem lại bài viết https://viblo.asia/p/phan-tich-mot-so-lo-hong-nghiem-trong-tren-san-pham-glpi-p1-aNj4vQkKV6r để xem các bước setup môi trường

Phân tích CVE-2022-35947

Theo mô tả về lỗ hổng này...

Tổng quan Bức tranh kênh thanh toán online Ngày nay, việc mua bán online hay thanh toán trực tuyến là một hoạt động diễn ra hết sức phổ biến, ít nhất trong chúng ta đều đã sử dụng chúng không dưới một lần hoặc đang sở hữu một tài khoản ngân hàng, thanh toán online trên các kênh mua sắm. Các dịch vụ mua sắm không chỉ mang lại sự tiện lợi, dễ sử dụng mà còn giúp giảm thiểu thời gian cũng như công...

Cũng sau một thời gian khá dài kể từ bài viết cuối cùng của mình. Loay hoay với những dự định, kế hoạch của bản thân, nên mình chưa có thời gian viết bài chia sẻ. Hôm nay mình quay lại với bài phân tích một số lỗ hổng trên sản phẩm GLPI.

Nếu các bạn thắc mắc GLPI là gì thì ngay dưới mình sẽ giới thiệu cho các bạn biết. Nói thật ngay từ đầu mình cũng chẳng biết GLPI là thằng nào. Vào một ngày đ...

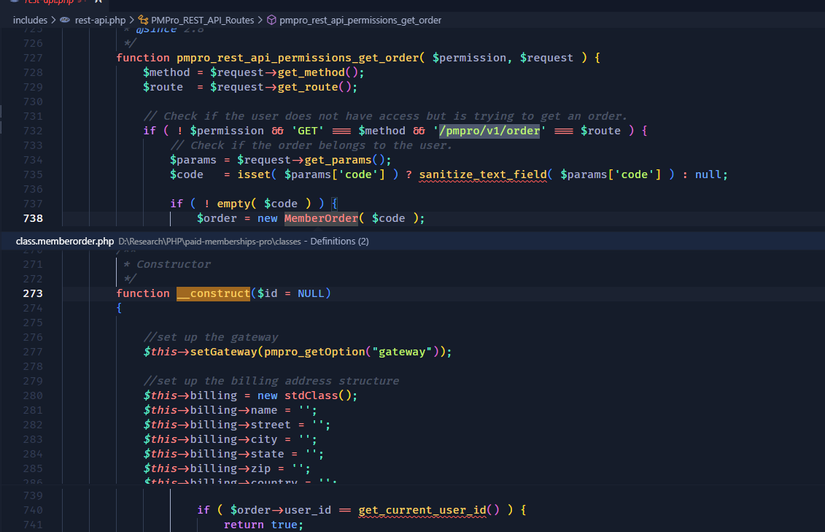

Xin chào mọi người, đã lâu rồi mình mới viết một bài phân tích CVE. Dạo gần đây xoay quanh nhiều chuyện

:earofrice::moneywithwings: nên ít thời gian để viết lách. Bài viết này là một cơ hội tình cờ để mình tìm kiếm lỗ hổng trên WordPress. Tuy nhiên, mình đã bỏ qua rất nhiều trường hợp, và mình muốn chia sẻ với các bạn về một lỗ hổng cụ thể.

:earofrice::moneywithwings: nên ít thời gian để viết lách. Bài viết này là một cơ hội tình cờ để mình tìm kiếm lỗ hổng trên WordPress. Tuy nhiên, mình đã bỏ qua rất nhiều trường hợp, và mình muốn chia sẻ với các bạn về một lỗ hổng cụ thể.

CVE-2023-23488

CVE-2023-23488 được miêu...

Lâu lắm mình mới làm CTF và viết write up, nên lần này chúng ta sẽ cùng thử thách với một thể loại rất là thú vị trong CTF nhé. Mục tiêu lần này của chúng ta là thể loại OSINT tại trang OSINT playground do Cyber Space tổ chức.

Giới thiệu Cyber Space Cyber Space là một nhóm hoạt động trong lĩnh vực an toàn thông tin, họ có một fanpage tại https://www.facebook.com/cyberg0100 (trên này cũng thườn...

Kiosk Breakouts có lẽ là một hổng khá đặc biệt vì mình đã khai thác nó trước khi biết tới sự hiện diện của nó. Đã có thời gian khá dài mình nghĩ bản thân "phát minh" ra phương pháp có tuổi đời vài chục năm này. 😆 .

Mình đã sử dụng Kiosk Breakouts cho việc chiếm quyền điều khiển cây ATM của một ngân hàng , cho việc bypass quầy bán vé tự động ở một sân bay hay bảng chỉ dẫn của một bảo tàng nghệ...

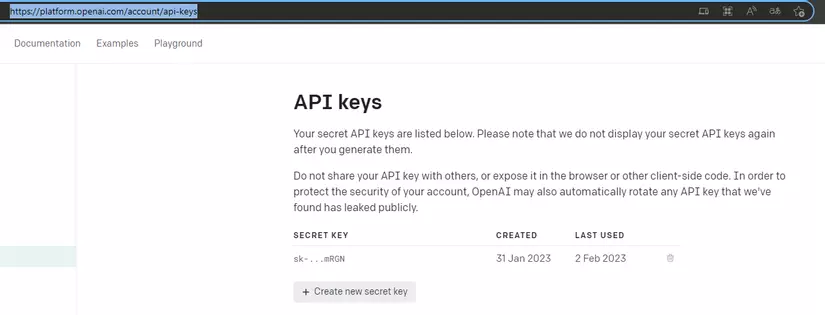

Chắc hẳn có lẽ nhiều bạn sử dụng ChatGPT gặp tình trạng quá tải như thế này trên phiên bản web, cũng đúng vì ChatGPT tăng trưởng quá khủng khiếp, 100 triệu người dùng trong vòng có 60 ngày, mất 30 triệu đô để duy trì hệ thống. Hiện tại sắp tới ChatGPT có ra mắt phiên bản ChatGPT Plus với giá $20/tháng, tương ứng vào khoảng 1,5% người dùng hiện tại sử dụng thì mới đủ bù vào tiền duy trì hệ thống...

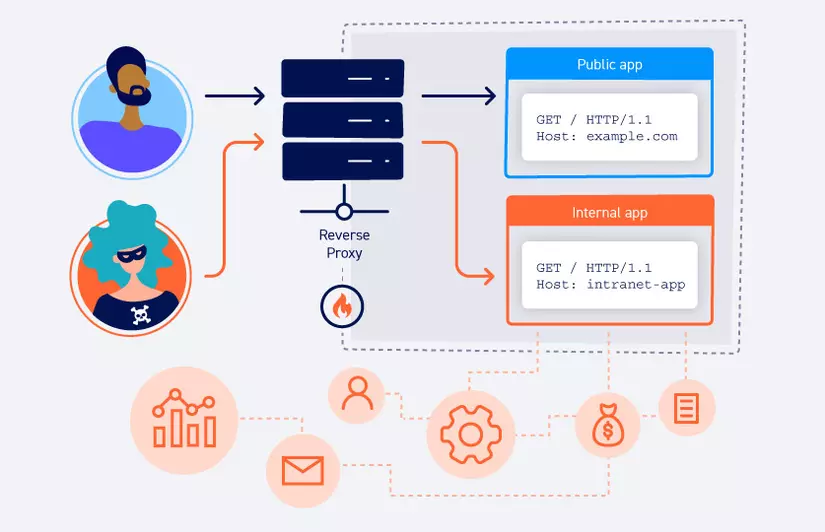

I. HTTP Host header là gì?

HTTP Header là một phần bắt buộc phải có kể từ HTTP/1.1. Nó chỉ định tên miền mà khách hàng muốn truy cập. Ví dụ, khi chúng ta sử dụng trình duyệt vào trang web https://portswigger.net/web-security, trình duyệt củ chứng ta sẽ gửi một yêu cầu như sau đến web server Ở request trên, Trường Host được sử dụng trong các HTTP Header để chỉ định server và số cổng cho tài ngu...

Chúc mọi người một năm mới thật nhiều niềm vui và thành công trong cuộc sống!!!!

Tiếp tục với Series Giới thiệu về kiểm thử xâm nhập, chúng ta sẽ cùng nhau tìm hiểu các bước để thực hiện quá trình kiểm thử xâm nhập. Nếu ai chưa đọc các phần trước thì các bạn có thể xem lại tại phần 1, phần 2.

Trong bài viết này các bạn sẽ tìm hiểu về:

- Tầm quan trọng của việc tiến hành trinh sát hay thăm dò ...

Chúc mọi người một năm mới đạt được tất cả dự định của mình, gia đình vui vẻ, hạnh phúc. Chúc mừng năm mới !!!

Mở đầu

Prototype Pollution là một trong những lỗ hổng dành riêng cho ngôn ngữ lập trình nhất định vì nó chỉ ảnh hưởng đến các ngôn ngữ lập trình dựa trên Prototype. Để hiểu rõ hơn thì theo Prototype-based programming - MDN Web Docs Glossary: Definitions of Web-related terms | MDN (mo...

Lâu lắm mình mới làm CTF và viết write up, nên lần này chúng ta sẽ cùng thử thách với một thể loại rất là thú vị trong CTF nhé. Mục tiêu lần này của chúng ta là thể loại OSINT tại trang OSINT playground do Cyber Space tổ chức.

Giới thiệu Cyber Space Cyber Space là một nhóm hoạt động trong lĩnh vực an toàn thông tin, họ có một fanpage tại https://www.facebook.com/cyberg0100 (trên này cũng thườn...

[IMG]

Sẽ là một thiếu sót nếu mình chỉ nói về pentest ứng dụng Android nhưng lại không đề cập gì tới pentest ứng dụng iOS, bởi vì cả hai đều là những hệ điều hành phổ biến nhất dành cho các thiết bị di dộng. Tính ra cũng đã được 1 năm kể từ lần mình đăng bài viết cuối cùng trong series cài đặt môi trường Pentest Android. Có 3 lý do mà cho tới bây giờ mình mới viết về iOS.

Lí do đầu tiên, là mình m...

[IMG]

Buffer overflow có lẽ là một trong những lỗ hổng nổi tiếng nhất mà bất cứ ai làm về bảo mật cũng từng nghe nói về nó. Điều này cũng thể hiện rõ ràng thông qua các bài viết Viblo nói về chủ đề này. Các bạn có thể tìm hiểu tại đây, tại đây hoặc tại đây nữa ... đây nữa !!!.

Do đó trong bài viết này, mình sẽ cố gắng không đề cập tới các khái niệm liên quan tới Buffer overflow (điều mình không tự...