Bài viết được ghim

Giới thiệu

WordPress là một hệ thống quản lý nội dung (CMS) phổ biến trên thế giới, được sử dụng rộng rãi cho việc xây dựng và quản lý các trang web và blog. Với giao diện người dùng dễ sử dụng và một cộng đồng đông đảo, WordPress đã trở thành một lựa chọn phổ biến cho cả người mới bắt đầu và những người có kinh nghiệm trong việc tạo nội dung trực tuyến.

Một trong những lợi ích lớn nhất của W...

Tất cả bài viết

Intro

Nhiều lúc bạn muốn có thật nhiều tài khoản mail để:

- Đăng ký diễn đàn hoặc newleters và những thứ linh tinh khác, nói chung là email có thể xác thực được, khi mà các trang email disposable như yopmail.com bị block càng nhiều

- Như mình là pentester cần có nhiều email để đăng ký nhiều account để test các lỗi như IDOR, BAC, PE...

- Khi không thể sử dụng mail alias với +

- ...cho vui :laug...

[IMG]

Trong bài trước tôi có nói cơ bản về lỗ hổng SQL injection link . Trong bài này, ta sẽ đi tìm hiểu về blind SQL injection và cách khai thác. Như đã có nói trong bài trước, blind SQLi là lỗ hổng SQLi mà kết quả trả về khó có thể phát hiện bằng mắt. Blind SQLi lại có 2 kiểu là:

- Boolean-base: là kiểu ta có chèn toán tử boolean vào trong câu truy vấn.

- Time-base: là kiểu ta có thể chèn hàm thờ...

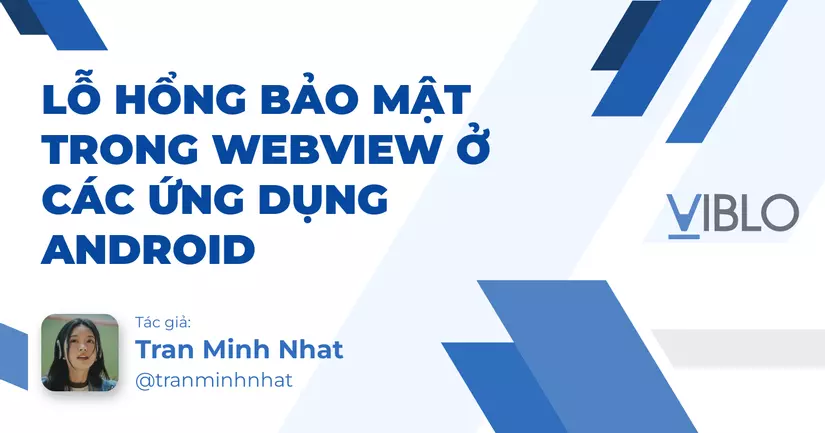

Trước khi vào bài viết này, mình muốn chia sẻ lý do tại sao có bài viết này. Trong quá trình mình đi giảng dạy các khóa học về Secure Coding hay những workshop, team Security có những bài demo về các lỗ hổng bảo mật cũng như giới thiệu về các công cụ bảo mật. Burp Suite là công cụ mà chúng tôi thường xuyên sử dụng để hỗ trợ quá trình khai thác các lỗ hổng bảo mật. Sau mỗi bài demo, tôi nhận đượ...

[IMG]

Trong bài viết trước, mình đã Giới thiệu về Hệ mật trên đường cong Elliptic và nói rằng ECC được ứng dụng nhiều trong mật mã, nhưng ứng dụng ở đâu? để làm gì? thì chưa đề cập đến. Trong bài viết này, mình sẽ chia sẻ về ứng dụng của ECC trong việc trao đổi khóa bí mật, dựa trên giao thức trao đổi khóa Diffie-Hellman.

- Trao đổi khóa Diffie-Hellman 1.1. Vấn đề của các Hệ mật khóa đối xứng Trư...

Tự sự một chút Cuối tuần hơi rảnh lại sắp rủ bạn gái đi ăn, nên mình có download 1 app android của 1 chuỗi cửa hàng có tiếng ở Hà Nội về để xem có khuyến mại gì không. Với một pentester thì khi mình dùng cái app này mình đã ngửi thấy mùi sai sai gì rồi. Khổ nỗi 1 điều là môi trường lại config hết trên máy công ty rồi, máy ở nhà mình trước có cài mà gỡ đi mất rồi. Chẳng lẽ lại lên công ty ngồi t...

[IMG]

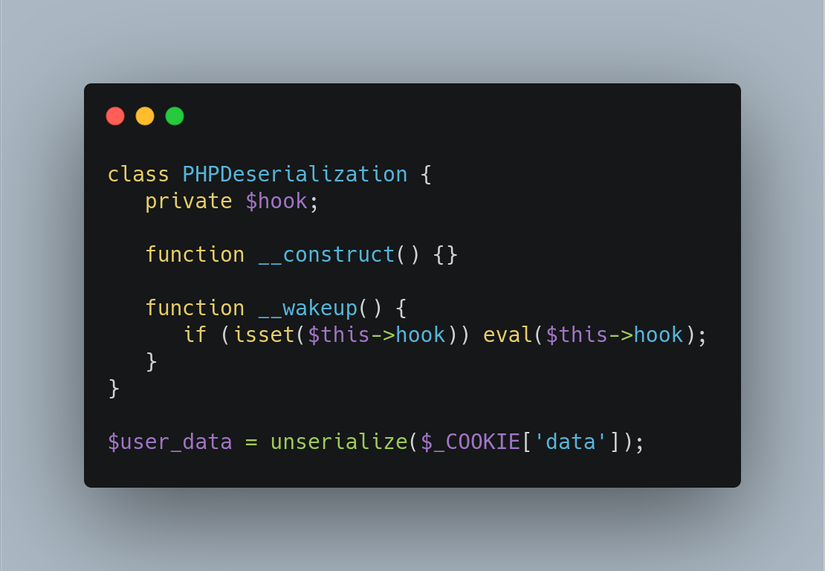

Giống như JAVA, PHP giờ đây cũng đã hỗ trợ Object-Oriented Programming (OOP hay hướng đối tượng). Lập trình hướng đối tượng giúp lập trình viên kế thừa mã nguồn một cách hiêu quả hơn so với lập trình hướng cấu trúc. Không chỉ dừng lại với việc kế thừa mã nguồn, lập trình hướng đối tượng còn có các ưu điểm khác được thể hiện thông qua 4 tính chất của OOP như:

- Tính đóng gói (encapsulation...

Tổng quan về vấn đề bảo mật Đây là nội dung nối tiếp trong phần 1. Các bạn có thêm xem thêm bài viết Là developer cần làm gì để ứng dụng của mình an toàn và bảo mật hơn? (Phần 1)

Secure Coding Practices Checklist Authentication and Password Management Các khuyến nghị trong mục Authentication and Password Management giúp đảm bảo an toàn cho việc xác thực người dùng cũng như bảo vệ thông tin đăn...

Tổng quan về vấn đề bảo mật Vấn đề đảm bảo an toàn cho các website để tránh khỏi các cuộc tấn công từ kẻ xấu luôn là bài toán đau đầu cho các quản trị viên của website và những lập trình viên tạo ra các website đó. Số lượng các lỗ hổng ngày càng lớn, trình độ hacker cũng ngày một tăng đặt ra bài toán cho việc bảo vệ website khỏi các cuộc tấn công từ các hacker trở nên quan trọng hơn bao giờ hết...

[IMG]

Đường cong Elliptic được ứng dụng nhiều trong mật mã học và công nghệ thông tin. Phải thú thật rằng vào lần đầu tiên biết đến khái niệm Hệ mật trên đường cong Elliptic (Elliptic Curve Cryptography, gọi tắt là ECC) mình cảm thấy chẳng hiểu gì cả: "Cái thứ cao siêu gì thế này?". Việc này xảy ra cách đây 4 tháng, khi mình đọc được bài viết này của anh @kiendinang.

Nhưng khi tìm hiểu kỹ hơn về E...

Tổng quan về bảo mật phần mềm Bảo mật đóng vai trò vô cùng quan trọng trong việc phát triển cũng như khi vận hành ứng dụng. Nó như một lá chắn giúp bảo vệ hệ thống phần mềm của chúng ta tránh khỏi các cuộc tấn công của những kẻ xấu nhằm mục đích phá hoại hoặc đánh cắp thông tin. Bảo mật chính là một quá trình liên tục kiểm tra, xử lý các vấn đề bảo mật của hệ thống để duy trì 3 đặc tính trên củ...

[IMG]

Ứng dụng web tồn tại vô số điểm yếu, từ những điểm yếu bé xíu như lộ thông tin không quan trọng của Web server đến những điểm yếu to đùng như thực thi mã trên server (RCE). Những điểm yếu đứng top đầu trong TOP 10 OWASP sẽ được rất nhiều người chú ý và khai thác. Nhưng nay, ta sẽ không bàn đến những điểm yếu to đùng đó mà bàn bạc đến một điểm yếu kém to hơn đó là CORS.

Để hiểu được cách khai...

Kỹ thuật phân tích source code tĩnh Phân tích mã tĩnh (còn được gọi là Phân tích mã nguồn) thường được thực hiện như một phần của công việc kiểm thử xâm nhập phần mềm. Bước phân tích source code này sẽ được thực hiện ở giai đoạn triển khai trong vòng đời phát triển bảo mật (SDL). Đây là phương pháp tìm lỗ hổng bảo mật phần mềm không thông qua việc chạy phần mềm (phân tích động). Để phân tích so...

Recon Nmap Việc sử dụng nmap để quét toàn bộ cổng của machine là 1 việc làm bất di bất dịch nếu các bạn muốn tấn công lên machine đó.

Ở đây chúng ta thấy có khá nhiều port đang mở, mình thì hay khám phá các dịch vụ web trước  . Tuy nhiên vào trang web thì cũng chẳng có gì nhiều.

. Tuy nhiên vào trang web thì cũng chẳng có gì nhiều.

Fuzz Check qua một lượt trang web dường như không có gì, thì chúng ta cần fuzzing xem có dịch vụ web nào tại port ...

[IMG]

Giới thiệu Sumo là 1 machine về leo quyền trên Linux được thiết kế bởi SunCSR team, thông tin về machine các bạn có thể xem tại đây.

Theo cảm nhận cá nhân mình thì Sumo là bài cơ bản, thích hợp với người mới tiếp cận đến dạng bài leo quyền trên Linux. Sumo cũng là bài đầu tiên mình làm khi tìm hiểu các kiến thức liên quan đến leo quyền nên bài write up này sẽ được trình bày theo từng bước một...

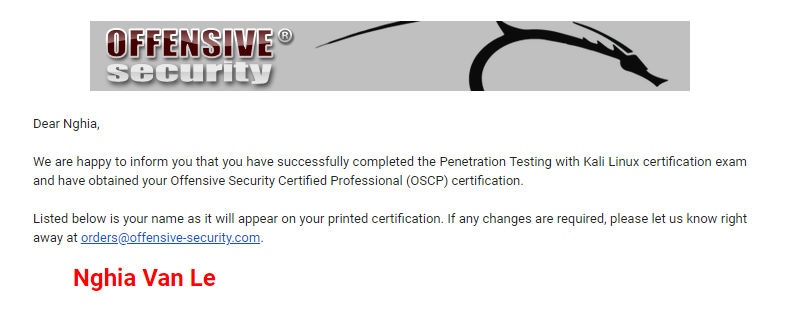

- Mở đầu Ngày 3/9/2020 là tròn một năm mình làm full time công việc Pentest tại công ty (Sun Asterisk). Sau gần 1 năm mình cũng đã có thử sức và đạt được chứng chỉ OSCP. Ngày thứ 6, thứ 7 tuần trước (28 - 29/8/2020) mình đã hoàn thành bài thi và hiện tại đã có mail từ bên phía Offensive Security, xác nhận mình đã đạt được chứng chỉ.

Mình không thể nói rằng chứng chỉ có "đáng học" với tất cả P...

[IMG]

Pentest Web là quá trình kiểm thử một trang web có an toàn hay không. Để thực hiện pentest ta cần có kiến thức về các lỗ hổng, một bộ não vừa phải cũng như các công cụ cần thiết. Với trình độ của một sờ-cờ-ríp-kít-bát-tồ (gọi vui của: script kiddie + battle) thì việc biết và sử dụng công vụ là điều quan trọng. Sử dụng công cụ gì vào công đoạn nào cũng như dùng như thế nào cho đúng cách sẽ giú...

- Mở đầu

Chúng ta tiếp tục đến với một bài Linux được đánh giá là Easy (nhưng khá thú vị):

Machine mới được release vào 14/3/2020 (khoảng hơn 1 tuần) và có IP 10.10.10.181.

Nhìn vào matrix-rate:

Có vẻ sẽ phải lần mò nhiều hơn là search tên service, ra CVE rồi 1 phát ăn ngay như các Machine khác.

Let's start

- User Flag

Như bao bài khác, cần ngay Nmap

Không có gì khả quan lắm, nhìn vào...

- Giới thiệu Log là một phần thông tin quan trọng được cung cấp để ghi lại các sự kiện, hành động diễn ra trong thời gian chạy service hay ứng dụng. Tất cả thông tin trong file log giúp ích cho việc theo dõi hiệu suất, khắc phục sự cố và gỡ lỗi ứng dụng hay forensic. Trong Apache HTTP Server cung cấp 2 file log chính là access.log và error.log. File access.log ghi lại tất cả các yêu cầu của ...

- Mở đầu

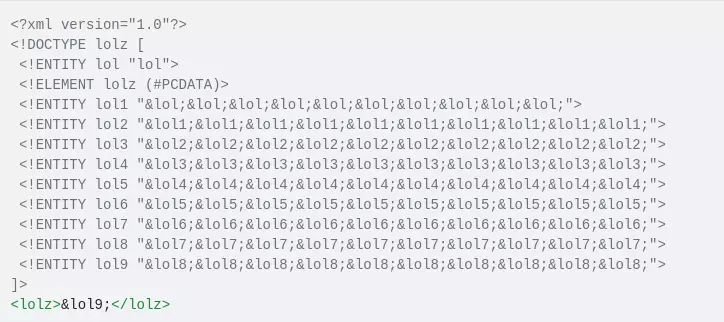

XXE (XML external entity) injection là một lỗ hổng đã có từ lâu và hiện tại độ phủ sóng của XML trên các Web Application cũng đã giảm đi đôi chút. Dù vậy, đây là một lỗ hổng một khi đã xuất hiện thì đều được đánh giá ở mức độ nghiêm trọng. Và có một sự thiếu sót nhẹ khi mình search trên Viblo về XXE thì không thấy bài viết nào về nó cả, không phải ngẫu nhiên mà năm 2017, XXE đứng top...

[IMG]

Khi tìm hiểu về shell và cách thức lên shell trên hệ thống mục tiêu mình thấy rất thú vị. Nên đã viết bài này để chia sẻ cái mình đã nghe ngóng và tìm hiểu được.

Chưa biết shell là gì hãy đọc bài Shell (computing)) trên Wikipedia.

Trên Google có rất nhiều bài giải thích shell là gì và sử dụng cái gì để có thể lên được shell trên hệ thống của mục tiêu.

Sau một thời gian tìm hiểu mình rút ra...