Bài viết được ghim

Giới thiệu

WordPress là một hệ thống quản lý nội dung (CMS) phổ biến trên thế giới, được sử dụng rộng rãi cho việc xây dựng và quản lý các trang web và blog. Với giao diện người dùng dễ sử dụng và một cộng đồng đông đảo, WordPress đã trở thành một lựa chọn phổ biến cho cả người mới bắt đầu và những người có kinh nghiệm trong việc tạo nội dung trực tuyến.

Một trong những lợi ích lớn nhất của W...

Tất cả bài viết

Mở đầu

Bài ctf này là 1 bài rất hay về lỗ hổng java deserialization mà các bạn muốn tìm hiểu về lỗ hổng này nên làm. Mức độ kiến thức trong bài cũng khá cao. Thông qua bài này chúng ta có 1 cái nhìn tổng quan về lỗ hổng cũng như focus ta vào cách viết PoC 1 day. Một lĩnh vực khá là thú vị. Cảm ơn bài viết MatesCTF 2018 WutFaces & CVE-2013-2165 của anh @tint0. Bài viết của anh không đi vào chi ...

[IMG]

Như đã hứa ở cuối phần 1 thì trong phần 2 này mình sẽ nói về các lỗ hổng: PHP Type Juggling, Hard Coded, Xử lý dữ liệu quan trọng tại Client side, Sử dụng bộ sinh số ngẫu nhiên không an toàn,...

Mình vẫn sẽ lấy các challenge trong Secure Coding CTF làm ví dụ phân tích. Vừa tiện có ví dụ trực quan, vừa tiếp tục là write up cho các challenge luôn.

Giờ thì tiếp tục với Secure Coding thôi  :v...

:v...

Giới thiệu Dạo gần đây mình tình cờ gặp rất nhiều lỗi XSS, tuy nhiên trang đó lại có sử dụng dữ liệu người dùng input vào để export ra PDF. Vậy làm sao để có thể nâng impact lên mức cao hơn, mình cũng đã gặp nhiều case dễ dàng có, khó khăn cũng có, hi vọng bài biết này của mình sẽ giúp bạn đọc hiểu rõ vấn đề khi code hoặc pentest 1 tính năng export PDF. Bài viết này được viết vào một buổi sáng ...

Tản mạn Về lỗ hổng Java deserialization này mình cũng có tìm hiểu một thời gian rồi nhưng mình chưa viết bài viết nào tổng hợp lại về nó cả. Hơn nữa thì có một số bài viết khác cũng khá là đầy đủ về lỗ hổng này cũng như cách tiếp cận về nó như series gồm 3 phần The Art of Deserialization Gadget Hunting. Hôm nay thì mình sẽ giới thiệu về lỗ hổng java deserialization thông qua làm một bài ctf vòn...

- Giới thiệu chung: Root me là 1 trang web chơi ctf miễn phí bao gồm rất nhiều dạng từ crypto, forensic, web. Đây là 1 trang rất phù hợp cho những người mới bắt đầu học do nó bao gồm những bài từ đơn giản đến phức tạp, được chia thành các challenge rõ ràng. Hôm nay ta sẽ tìm hiểu các bài về khai thác sql injection trên root me.

- Khai thác SQL injection - Authentication Link: http://challenge...

Tổng quan Các Web framework ra đời giúp cho các lập trình viên phát triển các ứng dụng web một cách nhanh chóng và tiện lợi. Các framework cung cấp sẵn một số thư viện hoặc một số function cho phép các lập trình viên sử dụng cho một số tác vụ cụ thể mà không cần thực hiện code từ đầu. Các framework cũng thường cung cấp một số hàm có sẵn các cơ chế chống lại các lỗ hổng bảo mật. Ví dụ, Ruby on R...

[IMG]

Văn vẻ mở đầu Chắc hẳn các bạn sinh viên khi học các môn lập trình trên trường đều ít nhiều được nghe đến khái niệm Code sạch - Clean code: là cách đặt tên biến, tên hàm; cách code sao cho dễ đọc, đễ hiểu.

=> Tránh trường hợp người khác đọc code của mình không hiểu gì. Tệ hơn là tự mình đọc lại code cũ của mình cách đây 3 tháng cũng phải "Thằng nào code cái A#$@xw*& gì đây? - Úi, hóa ra là co...

Giới thiệu chung BugBountyHunter là 1 trang ứng dụng web miễn phí cho phép ta tìm hiểu về các lỗ hổng bảo mật dựa trên các phát hiện thực tế được phát hiện trên các chương trình BugBoungty. Tại đây sẽ có những challenges từ dễ đến khó để chúng ta khai thác. Những thách thức này nằm trên BugBountyHunter.com Phần này mình sẽ làm về khai thác lỗi XSS từ mức easy đến medium.

- Bugbountytraining: ...

Tản mạn "Hằng năm cứ vào cuối đông, lá ngoài đường rụng nhiều và trên không có những đám mây bàng bạc, lòng tôi lại nao nức những kỷ niệm hoang mang.

Tôi không thể nào quên được những cảm giác trong sáng ấy nảy nở trong lòng tôi như mấy cành hoa tươi mỉm cười giữa bầu trời quang đãng.

Những ý tưởng ấy tôi chưa lần nào ghi lên giấy, vì hồi ấy tôi không biết ghi và ngày nay tôi không nhớ hết. N...

Tổng quan Đã bao giờ bạn gặp những tình huống dưới đây và đặt câu hỏi thắc mắc tại sao chưa?

Tình huống 1: Bạn vào một trang mua sắm (Tiki, Shopee...) tìm kiếm mua một món hàng (ví dụ: bạn tìm mua một chiếc đồng hồ) và rồi bạn không mua và thoát ra. Một lát sau khi lướt face, bạn "vô tình" thấy rất nhiều quảng cáo liên quan đến đồng hồ của tiki và cả những đơn vị khác xuất hiện trên bảng tin r...

[IMG]

Giới thiệu Geisha là 1 machine về leo quyền trên Linux được thiết kế bởi SunCSR team, thông tin về machine các bạn có thể xem thêm tại đây.

Sơ lược thì geisha là 1 lab khá cơ bản, so với bài Sumo lần trước mình làm thì bài này có thêm nhiều "lỗ thỏ" để đánh lừa và làm mình mất thời gian. Cũng như với bài Write up Sumo trước đó, bài viết này cũng sẽ được trình bày theo từng bước một, từ bước c...

Intro Nginx được sử dụng làm web server, reverse proxy mạnh mẽ, nginx được cài đặt cho khoảng 1/3 số web site trên thế giới này. Trong bài viết này sẽ là một số cấu hình sai Nginx phổ biến mà với các cấu hình như vậy, web server của bạn sẽ dễ dàng bị tấn công Bài viết này được tham khảo blog của Detectify Crowdsource tại https://blog.detectify.com/2020/11/10/common-nginx-misconfigurations/

Ngi...

III. Demo một số tấn công vào cơ chế OAuth Trong phần này mình sẽ demo một số kiểu tấn công của OAuth dựa trên các bài lab được thiết kế bởi Portswigger.

- Lỗ hổng ở phía ứng dụng client

a. Áp dụng sai implicit flow Trong bài này, chúng ta sẽ lợi dụng điểm yếu trong cơ chế xác thực của ứng dụng web sử dụng OAuth với implicit grant type để có thể truy cập bất hợp pháp vào tài khoản của người ...

Trong thời đại công nghệ ngày nay, việc đăng nhập bằng các tài khoản của các nền tảng khác không phải điều gì xa lạ đối với mỗi người dùng chúng ta. Việc này khả thi nhờ một vài cơ chế khác nhau, một trong số đó là OAuth 2.0. Tuy nhiên, việc áp dụng OAuth 2.0 cũng muôn màu muôn vẻ mà nếu có sai sót thì có thể xảy ra các lỗ hổng cho kẻ xấu lợi dụng. Trong bài này chúng ta cùng tìm hiểu 1 chút nh...

Giới thiệu

Gần đây mình có làm thử một bài CTF về XSS của Intigriti (platform bug bounty của châu Âu) và nhờ có sự trợ giúp của những người bạn cực kỳ bá đạo, cuối cùng mình cũng hoàn thành được challenge. Challenge đã kết thúc hôm 14/12 và sau đây là quick write-up.

Đề bài

https://challenge-1220.intigriti.io/

gồm các thông tin và một cái calculator bằng JS để giúp các hacker tính bounty ch...

[IMG]

Trong quá trình tìm hiểu và nghiên cứu vô tình mình thấy ứng dụng openCRX có lỗ hổng. Vì vậy, mình quyết định tìm hiểu và viết bài chia sẻ. Khi tìm hiểu cái mới điều đầu tiên mình làm là lên trang chủ đọc mô tả về nó.

openCRX is an open CRM solution that meets the needs of organizations requiring multifunctional, enterprise-wide coordination of sales generation, sales fulfillment, marketing ...

Tiếp tục là series về các bài writeups hackthebox mà mình làm được. Vì 2 bài này thuộc loại dễ và ngắn nên mình quyết định sẽ gộp chung vào 1 bài luôn. A. Tabby I. Thông tin chung về box

II. Reconnaissance

-

Quét dịch vụ với nmap

-

User Flag Khai thác lỗ hổng "Path traversal" tại cổng 80 Khi tới cổng web 80, chúng ta có thể thấy một trang megahosting và rất nhiều request được gửi tới 1 tên ...

Tổng quan về vấn đề bảo mật Đây là nội dung nối tiếp trong phần 1. Các bạn có thêm xem thêm bài viết Là developer cần làm gì để ứng dụng của mình an toàn và bảo mật hơn? (Phần 1) Và phần 2: Là developer cần làm gì để ứng dụng của mình an toàn và bảo mật hơn? (Phần 2)

Secure Coding Practices Checklist Access Control Thực hiện kiểm tra quyền truy cập các tài nguyên trên trang web theo đúng quyền...

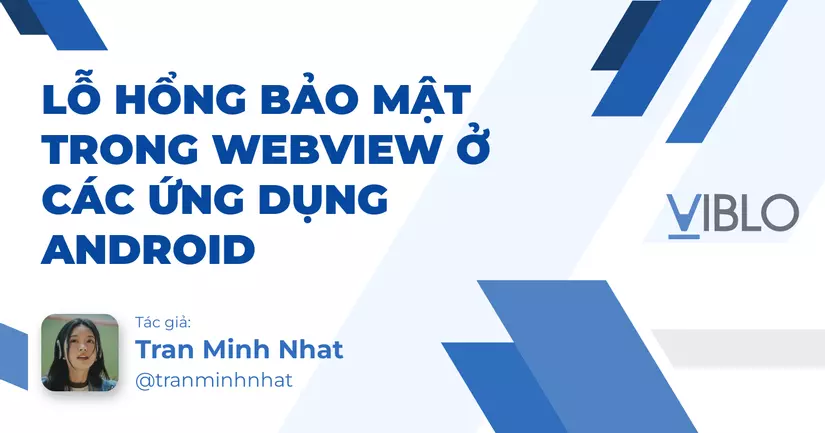

Intro Dạo gần đây mình hay sử dụng các tool tự động recon khai thác các lỗi, phần vì để đơn giản hoá, phần vì mình đỡ bỏ qua các lỗi cơ bản không đáng có, nhất là với lượng sub-domain khá lớn, hay scope rộng của các program.

Trong khoảng thời gian tìm kiếm tools tự động có thể đơn giản hoá việc recon website thì người anh ngồi cạnh mình suggest cho mình một tool khá hay. Nuclei

Vậy tại sao mì...

[IMG]

Muốn học một thứ gì đó mới thực sự không có gì khó mà chỉ là quá khó. Và điều đó còn tùy thuộc vào bản thân người tìm hiểu, độ khó của vấn đề cần tìm hiểu và nhiều yếu tố khách quan khác. Do đó chỉ còn cách là hãy đi vào tìm hiểu nó, tìm hiểu đến khi nào hiểu ra vấn đề thì thôi

Bassmaster cũng vậy, lúc đầu mới đụng vào thì cũng chẳng hiểu gì, nhưng cứ đọc, nghiên cứu và thực hành thì c...